28 stycznia 2022

Alert bezpieczeństwa CVE-2022-21907: odpowiedź Stormshield

Rok 2022 otwiera krytyczna podatność ocenianą na 9.8 (CVSS 3.1) odkryta w systemach Microsoft Windows 11 oraz Server 2022, a także w Windows Server 2019 i Windows 10 w wersji 1809 (oraz nowszych w pewnych konfiguracjach). Poniżej publikujemy działania sugerowane przez zespół Stormshield Customer Security.

Kontekst ataku

Podatność dotyczy stosu HTTP (http.sys) wykorzystywanego przez serwer IIS (Internet Information Services) do przetwarzania żądań HTTP . Styczniowa (2022) poprawka usuwa tę podatność. W praktyce, wysyłanie specjalnie spreparowanego pakietu pozwala na zdalne uruchomienie kodu (RCE) przez nieautoryzowane osoby. Luka jest dosyć prosta i jej wykorzystanie nie wymaga interakcji po stronie użytkownika. Wygląda na to, że do tej pory nie pojawił się publicznie Proof of Concept tej luki i na ten moment nie jest ona powszechnie wykorzystywana.

Techniczne szczegóły ataku

Obecnie firma Microsoft utrzymuje informacje nt. technicznych aspektów ataku w tajemnicy. Poinformujmy o szczegółach, gdy zostaniemy do tego upoważnieni.

Podatność dotyczy domyślnej konfiguracji systemu Windows 11 oraz Server 2022, ale występuje również na Windows 10 (v1809 i nowszych) oraz Windows Server 2019 z włączoną funkcją „HTTP Trailer Support”. Opcję tę można sprawdzić i wyłączyć w rejestrze (jak wskazano poniżej):

HKEY_LOCAL_MACHINE\System

Ustaw parametr na 0. W ten sposób wyłączysz podatną funkcję.

Ochrona Stormshield

Wykorzystanie podatności skutecznie blokują rozwiązania Stormshield Network Security (SNS).

Podatność jest identyfikowana jako:

- http:53 Invalid HTTP Protocol,

- http:55 Possible buffer overflow in HTTP request/reply

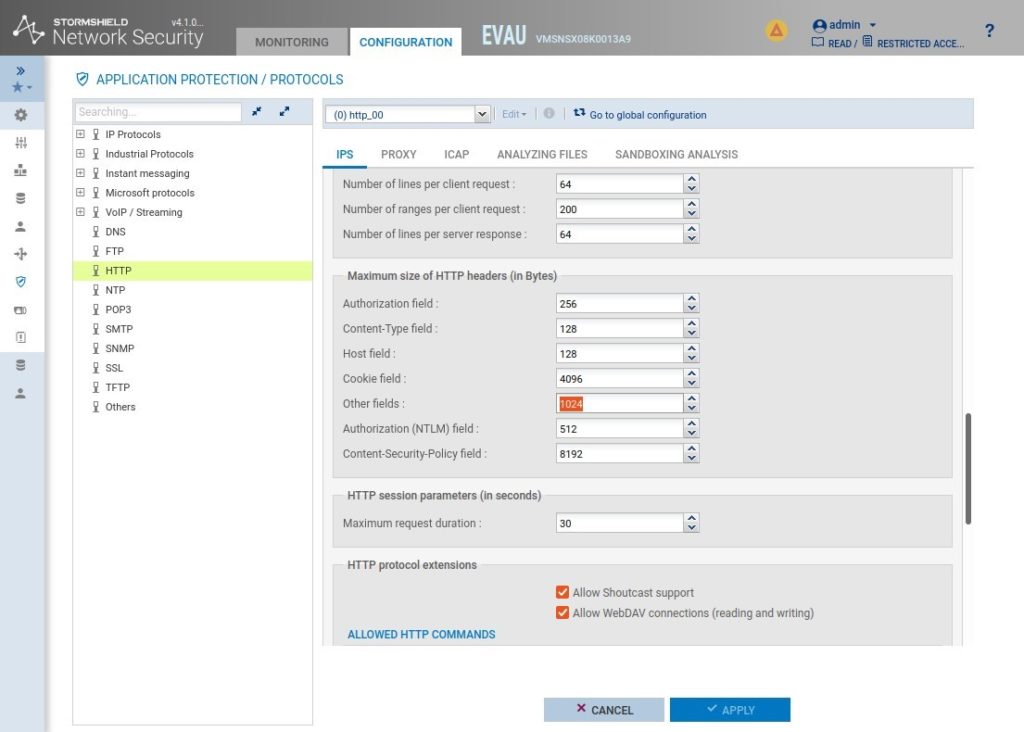

By ochrona Stormshield była skuteczna, niezbędne jest utrzymanie wartości "Other fields" w menu "Maximum size of HTTP header" na poziomie poniżej 1900 bajtów (standardowe ustawienie to 1024):

Rys. 1: Konfiguracja Other Fields SNS

W wypadku ataku na serwer webowy, ochrona będzie stosowana dla ruchu HTTP. W wypadku połączeń HTTPS, komunikacja SSL musi być zdeszyfrowana przed analizą IPS wykonaną przez SNS.

Wskaźnik pewności ochrony

Wskaźnik prawidłowego rozpoznawania podatności

Rekomendacje:

- Aktualizacja systemów Windows 11 oraz Windows Server 2022 styczniową poprawką Microsoft

- W systemach Windows Server 2019, Windows 10 (wersje 1809 i nowsze) zmiana wartość klucza rejestru:

HKEY_LOCAL_MACHINE\System\CurrentControlSet \Services \HTTP \Parameters"EnableTrailerSupport"

na 0.

Piotr Zielaskiewicz

senior product manager STORMSHIELD

Masz pytania?

Skontaktuj się ze mną:

zielaskiewicz.p@dagma.pl

32 259 11 38

Podobne wpisy: