20 kwietnia 2022

Przewodnik wdrażania FortiGate i Safetica

Spis treści

- Wprowadzenie

- Funkcje

- Technologia

- Obsługiwane wersje produktów

- Integracja FortiGate z Safetica

- Przed włączeniem funkcji integracji

- Synchronizacja klasyfikacji danych Safetica z FortiGate

- Funkcje opcjonalne

- Synchronizacja inspekcji SSL FortiGate z Safetica

- Alert usługi FortiGate

- Wysyłanie logów FortiGate DLP do SIEM

Integracja Safetica z FortiGate

Wprowadzenie

Safetica Technologies, członek Fortinet Technology Alliance Program, prezentuje nową możliwość integracji pomiędzy swoim narzędziem do ochrony stacji roboczych, a narzędziem bezpieczeństwa sieciowego FortiGate. Te dwa narzędzia technologiczne razem kontrolują przepływ danych wychodzących ze stacji roboczych, jak również bezpośrednio w kanałach sieciowych, dzięki czemu pliki zawierające poufne dane są chronione bez względu na to, gdzie i w jaki sposób użytkownicy z nimi pracują. To połączone rozwiązanie przynosi korzyści zarówno partnerom, jak i klientom.

Zintegrowanie narzędzia Data Loss Prevention (DLP), przeznaczonego do zabezpieczania danych na stacjach roboczych z ochroną danych w wielowarstwowej sieci stanowi kompleksowy pakiet zarządzania zagrożeniami pochodzącymi z wewnątrz.

Funkcje

Safetica rozszerza FortiGate o wiele interesujących funkcji, które uzupełniają jego i tak już bogatą funkcjonalność. Po pierwsze, Safetica oferuje kompletny audyt bezpieczeństwa danych. Jeśli chcesz wiedzieć o operacjach na plikach, wystarczy użyć modułu Discovery do śledzenia operacji na plikach w wielu kanałach zewnętrznych, takich jak poczta elektroniczna, przesyłanie plików do stron internetowych, zapisywanie na zewnętrznych nośnikach itp.

Rozwiązanie z łatwością pomaga w klasyfikacji danych, niezależnie od tego, gdzie są one przechowywane. Niezależnie od tego, czy dane są udostępniane z serwera plików, synchronizowane z chmury, czy po prostu zapisane na dysku lokalnym w punkcie końcowym, Safetica może odpowiednio sklasyfikować takie dane, korzystając z opcji zawartości, wyszukując określone informacje wewnątrz pliku, lub podejścia kontekstowego, klasyfikując dane na podstawie ich pochodzenia.

Kompleksowa analiza zachowań użytkowników (ang. Comprehensive User Behavior Analysis) zapewnia kierownictwu wgląd w efektywność pracy zespołów korzystających z aplikacji korporacyjnych i innych narzędzi.

Wreszcie, Safetica udostępnia własny zestaw reguł ochrony danych (DLP) w celu ochrony wszystkich danych w środowisku firmowym. Dzięki wykorzystaniu reguł dotyczących treści lub kontekstu, dane na stacjach roboczych są zabezpieczone tak dobrze, jak jeszcze nigdy dotąd. Użytkownicy mogą swobodnie pracować wewnątrz zabezpieczonej strefy utworzonej przez Safetica, lecz gdy próbują wysłać poufne dane poza bezpieczną strefę, system reguł zatrzymuje transfer i powiadamia zarówno użytkownika, jak i administratora. Możliwość przeniesienia klasyfikacji do FortiGate pozwala również na ochronę wrażliwych danych po stronie rozwiązania UTM/Urządzenia brzegowego względem urządzeń, na których nie działa system DLP, lub na tworzenie warstw ochrony dla danych przechowywanych na stacjach roboczych i danych w tranzycie w sieci.

Technologia

Współpraca między oboma rozwiązaniami jest możliwa dzięki wspólnemu podejściu, w którym metadane wykorzystuje się jako główne źródło informacji podczas klasyfikacji danych. Metadane zapisywane są we właściwościach pliku lub nagłówkach wiadomości e-mail i pozostają tam przez cały czas.

Interfejs programistyczny aplikacji (API) otwiera połączenie między obydwoma pakietami, umożliwiający przesyłanie niezbędnych informacji z jednego oprogramowania do drugiego. Takie połączenie zapewnia ochronę danych nawet po stronie serwera i nawet na stacjach roboczych bez ochrony DLP, takich jak urządzenia z kategorii BYOD (bring your own device).

W połączeniu z innymi rozwiązaniami zintegrowanymi, np. z FortiMail i FortiSIEM, połączenie to stanowi doskonały pakiet bezpieczeństwa, pomagający chronić poufne dane. Należy pamiętać, że integracja z FortiGate jest dostępna tylko w Safetica Enterprise.

Obsługiwane wersje produktów

- Safetica 9.3+

- FortiGate z FortiOS 6.2+

- Do prawidłowego działania integracji może być wymagany moduł FortiGate SSL inspection

- FortiOS 6.2.2+ ukrywa część interfejsu GUI konfiguracji DLP, jednak funkcjonalność ta jest nadal dostępna i osiągalna za pomocą FortiGate CLI

Integracja FortiGate z Safetica

- Integracja umożliwia Safetica połączenie się z serwerem FortiGate i automatyczne włączenie ustalonych funkcji.

- Automatyczna integracja jest obsługiwana tylko dla jednego modułu FortiGate. Jeśli użytkownik jest zainteresowany korzystaniem z tych funkcji przez wiele modułów FortiGate, istnieje możliwość konfiguracji ręcznej bez łączenia się ze wszystkimi modułami FortiGate. Dalsze wskazówki można uzyskać kontaktujące się z działem pomocy technicznej pod adresem safetica@dagma.pl.

- Zaloguj się do konsoli FortiGate Management Console.

- Przejdź do System/Admin Profiles i kliknij [Create New].

- Wybierz Nazwę dla profilu administratora Safetica i upewnij się, że przynajmniej następujące wymagane uprawnienia są ustawione:

| Kontrola dostępu | Minimalne wymagane uprawnienia | Niezbędne w celu |

|---|---|---|

| Zapora sieciowa | Odczyt / zapis | Uzyskiwanie informacji o certyfikatach SSL i tworzenie wstępnie skonfigurowanych reguł zapory sieciowej |

| System > Konfiguracja | Odczyt | Uzyskiwanie informacji o certyfikatach SSL |

| Profil bezpieczeństwa > zapobieganie utracie danych | Odczyt / zapis | Tworzenie detektorów DLP, które wykrywają klasyfikację Safetica |

| VPN | Odczyt | Uzyskiwanie informacji o certyfikatach SSL |

1. Przejdź do System/Administrators i kliknij [Create New > REST API Admin].

- Wybierz Nazwę użytkownika dla administratora Safetica REST API.

- W sekcji Profil administratora wybierz profil utworzony w poprzednich krokach.

- Wyłącz grupę PKI.

- Upewnij się, że adres IPv4 lub IPv6 serwera Safetica Management Server w zakładce Trusted Hosts jest włączony (192.20.30.40/32 lub fe80:1e1f:802e:1af5:50af:fdc2:1a10:f414/128).

- Potwierdź, klikając [OK], zostanie wtedy wyświetlony klucz API dla nowego administratora Safetica REST API - skopiuj go w bezpieczne miejsce.

2. Zaloguj się do konsoli Safetica Management Console.

3. Przejdź do zakładki Maintenance/Integration settings/FortiGate Integration i kliknij [Connect to FortiGate].

Wprowadź adres FortiGate - w jednej z postaci:

- Adres IP, rozpoczynający się od przedrostka http(s):// (np. https://192.10.20.30),

- Nazwy domeny (np. FortiGate),

- Wprowadzić klucz API FortiGate uzyskany w poprzednich krokach,

- Kliknij [OK],

- Po weryfikacji połączenia bez błędów zapisz ustawienia, klikając [✔].

Przed włączeniem funkcji integracji

Integracja FortiGate oferuje następujące funkcje:

- Synchronizacja klasyfikacji danych Safetica z FortiGate

- Opcje rozszerzone:

- Zdecyduj, czy działania dotyczące tych plików mają być tylko rejestrowane w logu, czy zarówno rejestrowane, jak i blokowane. (Trybem domyślnym jest tylko rejestrowanie).

- Zdecyduj, czy te działania (logi DLP FortiGate) powinny być automatycznie zgłaszane do systemu SIEM.

- Opcje rozszerzone:

- Synchronizacja inspekcji SSL FortiGate z Safetica

- Skonfigurowanie funkcji DLP wymaga głębokiej inspekcji SSL. Aby korzystać z głębokiej inspekcji SSL, konieczna jest dystrybucja certyfikatu CA FortiGate do stacji roboczych. W tym miejscu należy podjąć decyzję na podstawie własnych preferencji. Dostępne są następujące opcje:

- Jeśli już korzystasz z głębokiej inspekcji SSL z FortiGate, dystrybucja certyfikatów została wykonana wcześniej i możesz od razu rozpocząć wdrażanie ochrony metadanych.

- Jeśli inspekcja SSL z FortiGate nie jest jeszcze wdrożona , dostępne są dwie opcje:

- Skonfigurowanie funkcji DLP wymaga głębokiej inspekcji SSL. Aby korzystać z głębokiej inspekcji SSL, konieczna jest dystrybucja certyfikatu CA FortiGate do stacji roboczych. W tym miejscu należy podjąć decyzję na podstawie własnych preferencji. Dostępne są następujące opcje:

1. Użycie funkcji Safetica, która imituje inspekcję SSL z FortiGate Po włączeniu tej funkcji Safetica automatycznie pobierze certyfikat CA FortiGate i roześle go do wszystkich stacji roboczych z Safetica.

Wiąże się to jednak z ryzykiem wystąpienia błędów w certyfikatach na stacjach roboczych z powodu braku klientów Safetica. Na przykład - w firmie jest 1000 stacji roboczych, ale tylko 800 z nich ma klienta Safetica. Oznacza to, że tylko 800 stacji roboczych otrzyma wdrożony certyfikat CA FortiGate i jeśli głęboka inspekcja SSL zostanie włączona dla wszystkich 1000 stacji roboczych, 200 z nich zgłosi błąd certyfikatu, ponieważ przeglądarka nie zaufa samopodpisanemu certyfikatowi FortiGate ze względu na brak certyfikatu CA.

Aby uniknąć tego problemu, należy skupić się na stanowiskach gdzie stosowana jest głęboka inspekcja SSL, a nie na tym, czy klient Safetica jest aktywny.

2. Drugą opcją jest ręczne pobranie certyfikatu CA z FortiGate i wdrożenie go za pomocą GPO. W ten sposób można uwzględnić wszystkie stanowiska w firmie i uniknąć w przyszłości błędów certyfikatów podczas testowania głębokiej inspekcji SSL.

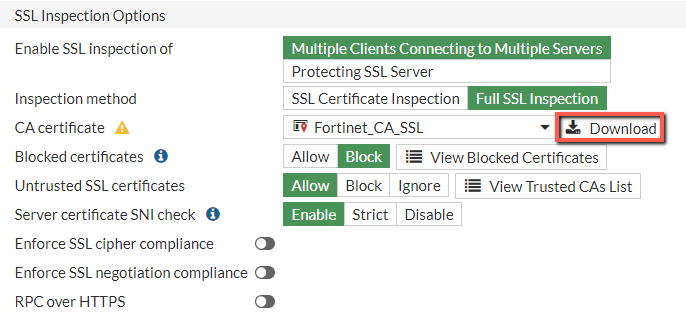

Najprostszym sposobem na pobranie odpowiedniego certyfikatu z FG jest przejście do zakładki FortiGate console → Security profiles → SSL/SSH inspection. Następnie w regułach zapory należy edytować profil, którego używamy - domyślnie jest to deep-inspection.

Jak rozpowszechniać certyfikat za pomocą GPO

Synchronizacja klasyfikacji danych Safetica z FortiGate

Od wersji 9.3 Safetica oferuje klasyfikację danych przechowywanych w trwałych metadanych. Kategorie danych wykorzystujące tę technologię można synchronizować z FortiGate, dzięki czemu sklasyfikowane pliki są wykrywane w sieci, a FortiGate może podjąć odpowiednie działania.

Konfiguracja automatycznej synchronizacji klasyfikacji danych Safetica z FortiGate:

- Zaloguj się do konsoli Safetica Management Console,

- Przejdź do sekcji Maintenance/Integration settings/FortiGate Integration, znajdź odpowiednią instancję FortiGate i kliknij [Edit],

- Włącz opcję Create FortiGate policies aby uruchomić wykrywanie kategorii danych zdefiniowanych w Safetica,

- Można przełączać się między opcjami Log Only (tylko rejestrowanie) i Block actions (zablokuj czynności), aby skonfigurować, jakie działania będą podejmowane w odniesieniu do plików sklasyfikowanych przez Safetica i wykrytych przez FortiGate,

- Kliknij [OK],

- Kliknij [✔].

Kompatybilne kategorie danych Safetica zostaną utworzone na urządzeniu FortiGate jako wstępnie skonfigurowane detektory DLP i wstępnie skonfigurowane, ale nieaktywne reguły zapory sieciowej IPv4 i IPv6. Można użyć wstępnie skonfigurowanych reguł, aby aktywować klasyfikację Safetica na urządzeniu FortiGate, lub wprowadzić parametr detektora DLP do jednej z istniejących reguł zapory.

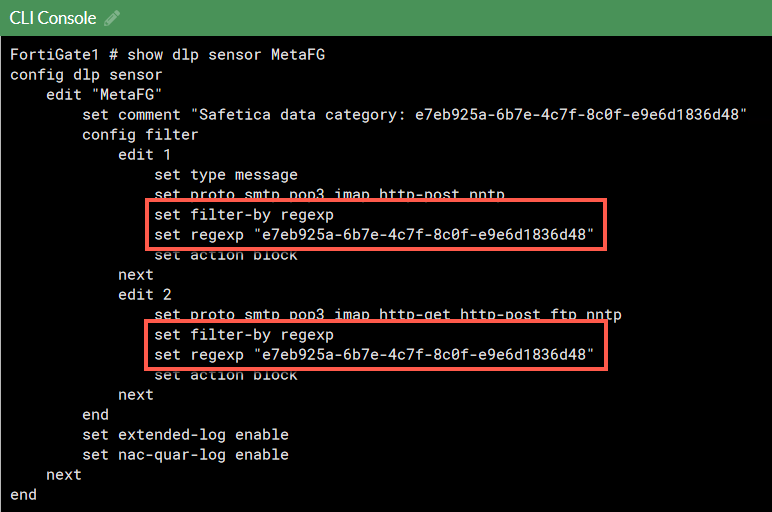

Detektory DLP w FortiGate utworzone przez Safetica będą nosiły nazwy kategorii danych Safetica. Ich konfiguracja początkowa będzie określać, jakie dane mają być wykrywane i jakie działania należy podejmować. Przeglądanie nowych detektorów DLP umożliwia następujące polecenie CLI FortiGate:

# show dlp sensor

Reguły utworzone przez Safetica będą miały prefiks „Safetica4” lub „Safetica6” i będą zawierały wstępnie skonfigurowany zestaw parametrów detektora DLP. Przeglądanie nowych zasad IPv4 i IPv6 FortiGate umożliwia następujące polecenie CLI FortiGate:

# show firewall policy

# show firewall policy6

Dobre praktyki:

Jak wspomniano powyżej, włączenie synchronizacji klasyfikacji danych z FortiGate powoduje utworzenie kluczowego elementu - detektora DLP.

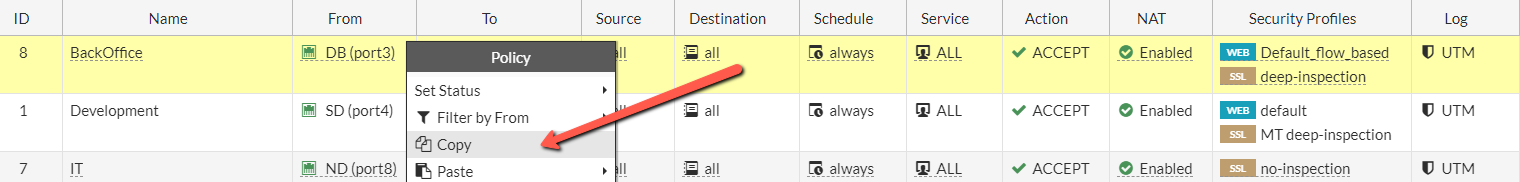

Firmy posiadają już swoje reguły FW, dlatego najłatwiejszym sposobem wdrożenia tej funkcji jest modyfikacja już istniejących reguł poprzez aktywowanie wymaganych warunków wstępnych i przypisanie detektora DLP. W takim przypadku należy postępować w następujący sposób:

- Zidentyfikuj regułę FW, którą chcesz wykorzystać do ochrony plików sklasyfikowanych za pomocą Safetica,

- Wykonaj kopię tej reguły i wklej ją ponad wybraną regułą,

- Teraz należy skonfigurować tę regułę, zanim zostanie włączona i zastąpi oryginalną regułę.

- Przede wszystkim sprawdź, czy opcja UTM jest włączona:

- UTM umożliwia przypisanie dodatkowych zabezpieczeń do reguły.

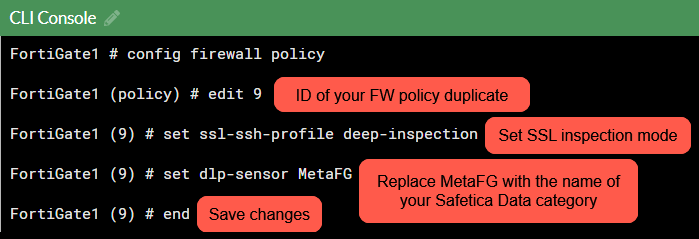

- Wykonaj następujące polecenia (jeśli opcja UTM jest już włączona, pomiń linię "utm-status enable" i przejdź do dlp-sensor)

- Ustaw dlp-sensor DataCategory_Confluence (w naszym przypadku kategoria danych miała nazwę „Confluence”. Zmień to na nazwę swojej kategorii danych - jeśli kategoria to np. Sensitive documents -> "set dlp-sensor DataCategory_Sensitive documents".

- Aktywuj Deep SSL inspection (głęboką inspekcję SSL) dla tego profilu, aby FG miał dostęp do zaszyfrowanej komunikacji i mógł wykrywać sklasyfikowane pliki. Dostępne są dwie opcje:

- Włącz regułę zapory sieciowej i wyłącz oryginalną regułę. W ten sposób konfiguracja została zakończona, a ochrona stanie się aktywna.

Funkcje opcjonalne

Synchronizacja inspekcji SSL FortiGate z Safetica

- Zaloguj się do konsoli Safetica Management Console,

- Przejdź do sekcji Maintenance/Integration settings/FortiGate Integration, znajdź odpowiednią instancję FortiGate i kliknij [Edit],

- Włącz opcję Import all SSL certificates (Importuj wszystkie certyfikaty SSL) i roześlij je za pomocą Safetica,

- Kliknij [OK],

- Kliknij [✔].

Po odświeżeniu widoku, wszystkie aktywne certyfikaty SSL z FortiGate będą wymienione w sekcji Safetica’s Network Certificates (Certyfikaty sieciowe Safetica).

Zaimportowane certyfikaty SSL w FortiGate można usunąć, a następnie odświeżyć stan synchronizacji w Safetica Management Console, klikając przycisk [Refresh]. Alternatywnie można usunąć wszystkie zsynchronizowane certyfikaty SSL wyłączając opcję Import all SSL certificates and distribute them using Safetica.

Jeśli potrzebny jest bardziej selektywny sposób synchronizacji certyfikatów SSL, można importować poszczególne certyfikaty ręcznie w sekcji Network Certificates (Certyfikaty sieciowe) za pomocą przycisku [Import].

Alert usługi FortiGate

Aby mieć pewność, że skonfigurowana integracja z FortiGate działa poprawnie, można skonfigurować alert serwisowy Safetica. Będzie on ostrzegał o wystąpieniu błędu w zsynchronizowanym urządzeniu FortiGate:

- Zaloguj się do konsoli Safetica Management Console,

- Przejdź do opcji Alerts i kliknij [New rule],

- Postępuj zgodnie ze wskazówkami w kreatorze konfiguracji,

- Po przejściu do sekcji SERVICE ALERTS (ALERTY SERWISOWE) zaznacz opcję FortiGate sync error (Błąd synchronizacji FortiGate),

- Zakończ pracę kreatora konfiguracji,

- Kliknij[✔].

Wysyłanie logów FortiGate DLP do SIEM

Oprócz jednorazowego przeglądania logów FortiGate DLP za pomocą wyżej wymienionych poleceń CLI, można również zlecić ich automatyczne wysyłanie do systemu SIEM. W ten sposób incydent będzie nie tylko rejestrowany w urządzeniu FortiGate, ale również logi będą dostępne do dalszego wykorzystania.

Aby aktywować tę funkcję:

- Zaloguj się do konsoli Safetica Management Console,

- Przejdź do Maintenance/Integration settings/FortiGate Integration,

- Aby dodać nowe urządzenie FortiGate, kliknij przycisk [Connect to FortiGate]. Możesz również wybrać odpowiednie urządzenie FortiGate i kliknąć przycisk [Edit],

- Aktywuj opcję Create FortiGate policies aby uruchomić wykrywanie kategorii danych zdefiniowanych w Safetica. Można wybrać, czy wykryte pliki mają być blokowane, czy tylko rejestrowane,

- Wpisz adres IPv4 lub IPv6 SIEM lub w pełni kwalifikowaną nazwę domeny (hostname.domain.com) w polu SIEM IP address/FQDN for FortiGate DLP logs (optional). Jeśli to pole pozostanie puste, wykryte pliki będą rejestrowane lub blokowane, ale logi nie będą wysyłane do systemu SIEM,

- Kliknij [OK].

Podsumowanie

Więcej informacji na temat współpracy Safetica i FortiGate można znaleźć w oficjalnym dokumencie: Skrócony opis rozwiązania Safetica ONE i Fortinet.

Aby lepiej zrozumieć integrację, zobacz, co mają do powiedzenia administratorzy i użytkownicy rozwiązań Safetica:

Więcej informacji można uzyskać kontaktując się z nami, korzystając z adresu safetica@dagma.pl.

Mateusz Piątek

senior product manager Safetica / Holm Security / Senhasegura

Masz pytania?

Skontaktuj się ze mną:

piatek.m@dagma.pl

532 570 255

Skuteczna ochrona przed wyciekiem danych

Polecane wpisy:

Podobne wpisy: