13 listopada 2024

Aktywność grup APT - ESET Q2 2024‑Q3 2024 [raport]

Najnowszy raport dotyczący aktywności grup APT przygotowany przez ESET obejmuje kluczowe działania zaawansowanych grup cyberprzestępczych, znanych jako Advanced Persistent Threats (APT), które zostały udokumentowane przez badaczy ESET od kwietnia do końca września 2024 roku.

Rozszerzenie działań grup chińskich

W badanym okresie zaobserwowano znaczące rozszerzenie zakresu celów przez chińską grupę MirrorFace, która dotychczas koncentrowała się na podmiotach japońskich. Po raz pierwszy odnotowano działania tej grupy skierowane przeciwko organizacji dyplomatycznej w Unii Europejskiej, przy jednoczesnym utrzymaniu priorytetu na celach w Japonii. Ponadto, chińskie grupy APT coraz częściej korzystają z wieloplatformowej sieci VPN SoftEther, która pozwala im na stały dostęp do zaatakowanych sieci. W szczególności Flax Typhoon wykorzystywał SoftEther VPN na szeroką skalę, a Webworm zastąpił swoje dotychczasowe narzędzia bardziej funkcjonalną wersją SoftEther VPN na urządzeniach organizacji rządowych w UE. Z kolei GALLIUM wdrożył serwery SoftEther VPN w sieciach operatorów telekomunikacyjnych w Afryce.

Wzrost aktywności grup powiązanych z Iranem

Grupy APT powiązane z Iranem prowadziły operacje mające na celu wsparcie działań szpiegowskich, a potencjalnie także działań kinetycznych. Te grupy kompromitowały organizacje sektora finansowego w Afryce, regionie o dużym znaczeniu geopolitycznym dla Iranu, a także prowadziły cyberszpiegostwo przeciwko Irakowi i Azerbejdżanowi, sąsiadom, z którymi Iran ma złożone relacje. Ponadto grupy te wykazały wzmożone zainteresowanie sektorem transportowym w Izraelu, przy czym mimo wąskiego zakresu geograficznego operacji nadal realizowały swoje cele na skalę globalną, atakując placówki dyplomatyczne we Francji i organizacje edukacyjne w USA.

Działalność grup związanych z Koreą Północną

Hakerzy powiązani z Koreą Północną kontynuowali działania wspierające cele reżimu, którego celem, według ONZ i Korei Południowej, jest pozyskiwanie funduszy (zarówno w tradycyjnej walucie, jak i kryptowalutach) na rozwój programów broni masowego rażenia. W ramach tej strategii grupy te atakowały firmy z sektora obronnego i lotniczego w Europie oraz USA, a także deweloperów kryptowalut, think tanki i organizacje pozarządowe. Grupa Kimsuky zaczęła wykorzystywać pliki Microsoft Management Console, które, choć standardowo służą administratorom, mogą uruchamiać dowolne komendy Windows. Ponadto zaobserwowano szerokie wykorzystanie popularnych usług w chmurze, takich jak Google Drive, Microsoft OneDrive, Dropbox, Yandex Disk, pCloud, GitHub i Bitbucket, a grupa ScarCruft jako pierwsza zaczęła wykorzystywać chmurę Zoho.

Operacje cybernetyczne grup rosyjskich

Grupy powiązane z Rosją często kierowały swoje ataki na serwery poczty webowej, takie jak Roundcube i Zimbra, stosując spearphishing z wykorzystaniem znanych luk XSS. Grupa Sednit atakowała rządowe, akademickie i wojskowe instytucje na całym świecie, a nowo odkryta grupa GreenCube przeprowadzała kradzież wiadomości e-mail przez luki XSS w Roundcube. Inne grupy rosyjskie kontynuowały operacje wymierzone w Ukrainę – Gamaredon przeprowadzał szeroko zakrojone kampanie spearphishingowe, wykorzystując i modyfikując narzędzia, takie jak aplikacje Telegram i Signal. Sandworm wdrożył nowe oprogramowanie backdoor dla systemu Windows o nazwie WrongSens oraz zaawansowane złośliwe oprogramowanie Linux: LOADGRIP i BIASBOAT. W analizowanym okresie zidentyfikowano operację dezinformacyjną Texonto, której celem było demoralizowanie obywateli Ukrainy i rosyjskich opozycjonistów. Na koniec, badając wykryty w sieci exploit, odkryliśmy lukę umożliwiającą zdalne wykonanie kodu w WPS Office na Windows. Atak wykorzystujący ten exploit przypisujemy grupie APT-C-60, powiązanej z Koreą Południową.

Aktywności opisane w raporcie są wykrywane przez produkty ESET, a udostępnione informacje opierają się głównie na danych telemetrycznych ESET oraz są weryfikowane przez badaczy firmy.

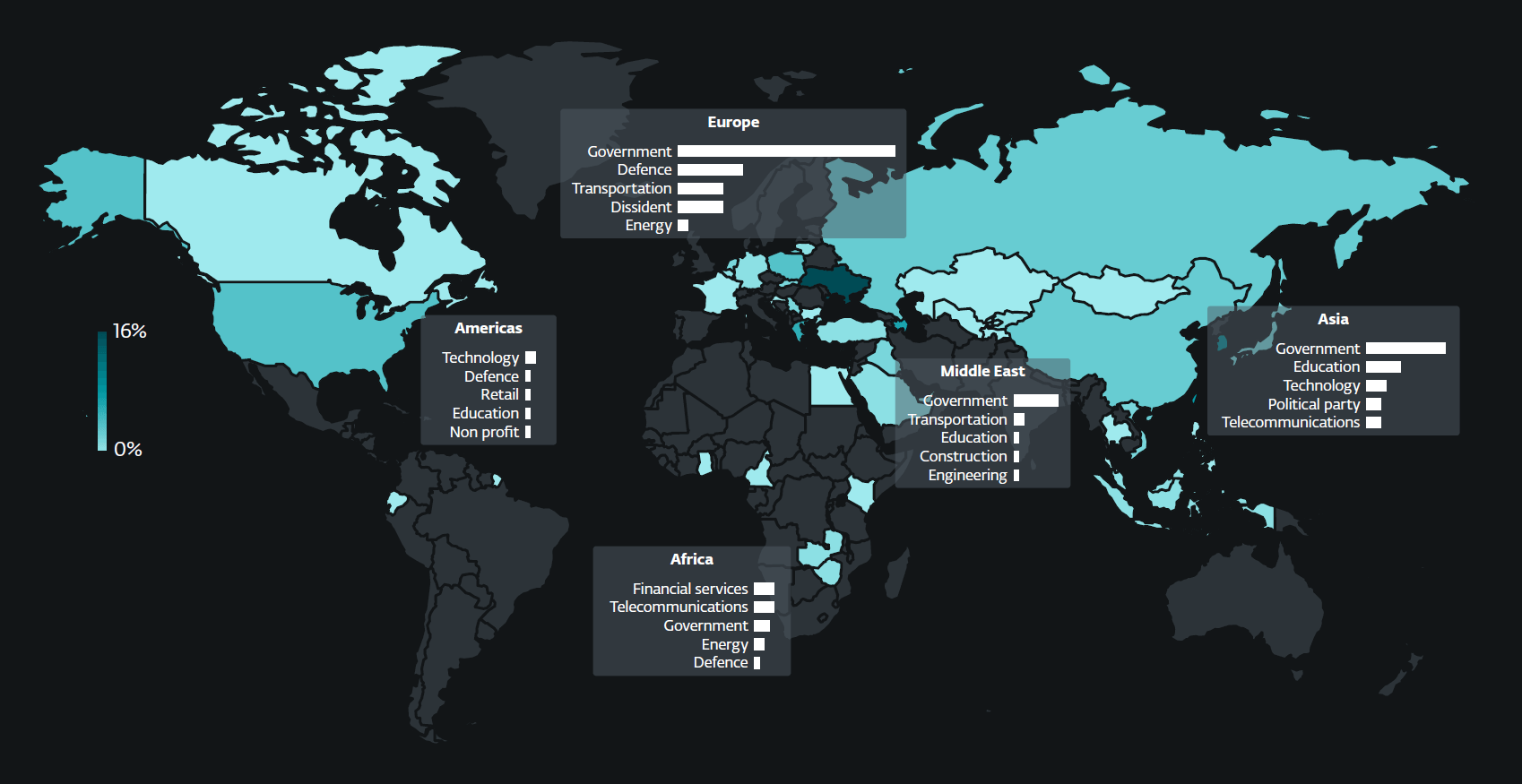

Atakowane państwa i sektory

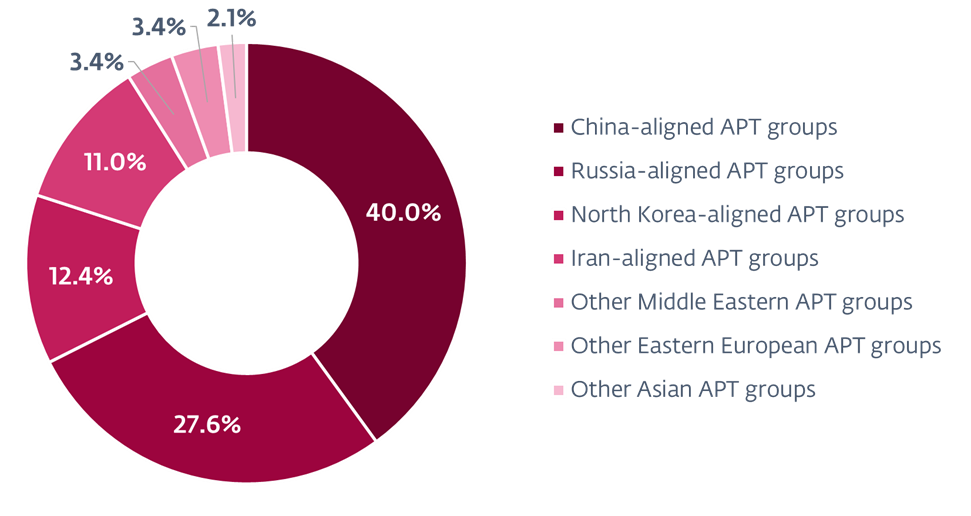

Źródła ataków

Raporty ESET APT Activity Reports zawierają jedynie część danych wywiadowczych z zakresu cyberbezpieczeństwa dostępnych w ESET APT Reports PREMIUM. Aby uzyskać więcej informacji, odwiedź stronę internetową ESET Threat Intelligence.

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Podobne wpisy:

Polecane wydarzenia: