26 stycznia 2026

Analitycy ESET: Za grudniowym atakiem na polską energetykę stoi rosyjska grupa Sandworm. Uderzyli w 10. rocznicę blackoutu w Ukrainie

Analitycy cyberzagrożeń z ESET przedstawili szczegóły ataku na polski sektor energetyczny, o którym niedawno informowali premier Donald Tusk oraz minister cyfryzacji Krzysztof Gawkowski. Za próbą paraliżu sieci z 29 grudnia 2025 roku stoi powiązana z rosyjskim wywiadem grupa Sandworm. Atak nastąpił dokładnie w 10. rocznicę zorganizowanego przez tę samą grupę pierwszego w historii blackoutu wywołanego przez cyberatak - w grudniu 2015 roku w Ukrainie.

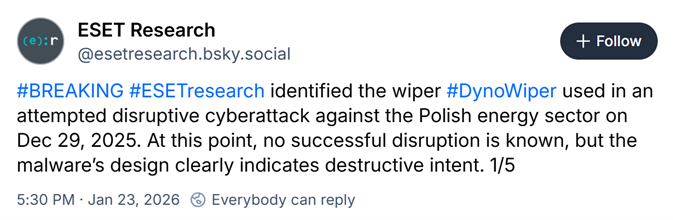

Jak informowały polskie władze, pod koniec ubiegłego roku polski sektor energetyczny stał się celem znaczącego cyberataku. ESET potwierdza próbę zakłócającego ataku, która miała miejsce 29 grudnia 2025 roku. Napastnicy wykorzystali oprogramowanie typu wiper, które analitycy ESET przeanalizowali i nazwali DynoWiper. ESET nie ma informacji, aby w wyniku tego ataku doszło do jakichkolwiek skutecznych zakłóceń.

Źródło: ESET Research

Na podstawie analizy złośliwego oprogramowania oraz powiązanych z nim taktyk, technik i procedur (TTP), z umiarkowaną pewnością przypisujemy ten atak powiązanej z Rosją grupie Sandworm. Wynika to ze znacznej zbieżności z licznymi, wcześniejszymi działaniami Sandworm z użyciem wiperów, które analizowaliśmy.

Choć szczegóły dotyczące zamierzonych skutków ataku są wciąż badane, należy zwrócić uwagę na czas tego skoordynowanego uderzenia. Przeprowadzono je w samym środku zimy, dokładnie w 10. rocznicę zorganizowanego przez grupę Sandworm ataku na ukraińską sieć energetyczną. Był to pierwszy w historii przypadek przerwy w dostawie prądu spowodowany przez złośliwe oprogramowanie. W grudniu 2015 roku ta grupa APT, wykorzystując malware BlackEnergy, przeniknęła do systemów krytycznych kilku podstacji elektrycznych, pozbawiając około 230 000 osób energii na kilka godzin.

Rozwiązania bezpieczeństwa ESET wykrywają DynoWiper jako Win32/KillFiles.NMO, a klienci korzystający z prywatnych raportów ESET Threat Intelligence APT otrzymali dodatkowe szczegóły oraz wskaźniki kompromitacji (IoC). W miarę odkrywania nowych faktów ESET będzie przekazywać kolejne aktualizacje.

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Podobne wpisy:

Polecane wydarzenia: