3 lipca 2025

ESET Threat Report za 1 półrocze 2025: Znaczny wzrost liczby ataków z wykorzystaniem fałszywych komunikatów o błędach ClickFix

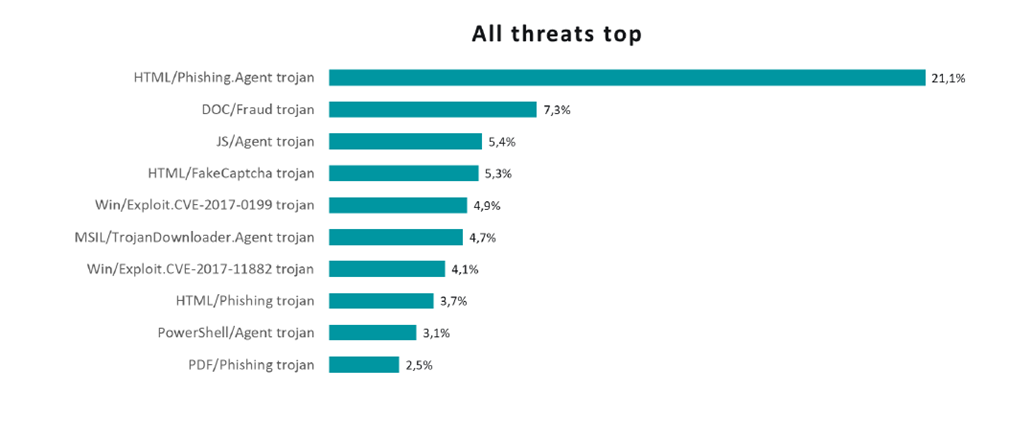

ClickFix - spreparowany komunikat o błędzie wykorzystywany jako wektor ataku – zanotował wzrost aktywności o ponad 500%, stając się drugą najczęściej stosowaną metodą po phishingu i odpowiadając za niemal 8% wszystkich zablokowanych zagrożeń. Ten rodzaj ataku odnotowany został również w Polsce.

W kategorii infostealerów pozycję lidera przejął SnakeStealer, wyprzedzając dotychczas dominującego Agenta Teslę. W Polsce odnotowano 18 tys. prób ataków z wykorzystaniem SnakeStealer.

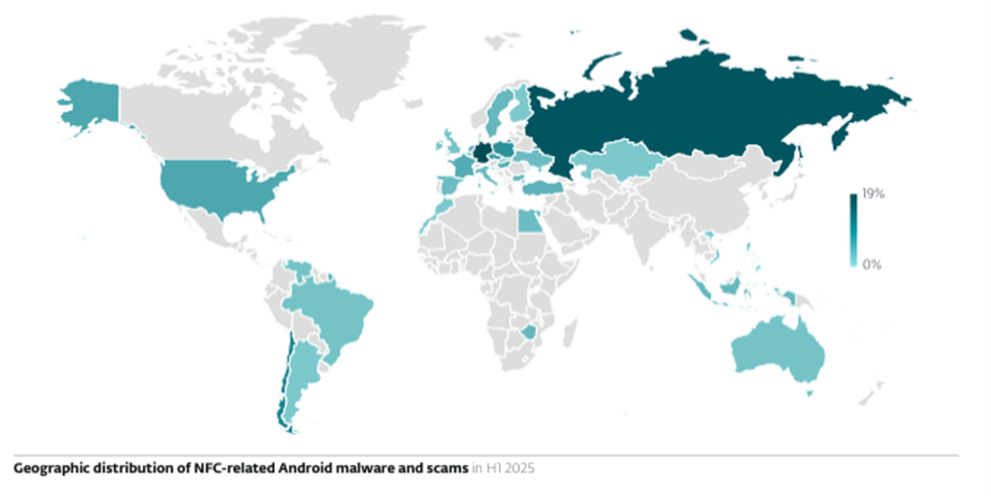

W ekosystemie Androida odnotowano 160-procentowy wzrost wykryć adware’u, głównie za sprawą złośliwego oprogramowania Kaleidoscope. Równolegle, oszustwa z wykorzystaniem technologii NFC wzrosły ponad 35-krotnie – dzięki narzędziom takim jak GhostTap i SuperCard X, które umożliwiają kradzież środków z cyfrowych portfeli.

ESET opublikował najnowszy Threat Report, podsumowujący kluczowe trendy w krajobrazie zagrożeń obserwowane w telemetrii ESET oraz z perspektywy ekspertów ds. wykrywania i analizy zagrożeń. Raport obejmuje okres od grudnia 2024 do maja 2025. Jednym z najbardziej uderzających zjawisk tego półrocza był wzrost liczby zagrożeń ClickFix – podstępnego wektora ataku, którego aktywność w telemetrii ESET wzrosła o ponad 500% względem drugiej połowy 2024 roku.

ClickFix stał się jednym z najszybciej rosnących zagrożeń, odpowiadając za niemal 8% wszystkich zablokowanych ataków w pierwszym półroczu 2025. Obecnie jest to drugi najczęściej wykorzystywany wektor ataku – zaraz po phishingu. W Polsce stanowił 5,3% wszystkich ataków.

Ataki typu ClickFix polegają na wyświetleniu fałszywego komunikatu o błędzie, który ma na celu nakłonienie ofiary do samodzielnego skopiowania, wklejenia i uruchomienia złośliwego kodu na swoim urządzeniu. Wektor ten dotyka wszystkich głównych systemów operacyjnych – Windows, Linux oraz macOS.

Lista zagrożeń, do których prowadzą ataki ClickFix, rośnie z dnia na dzień - obejmuje m.in. infostealery, ransomware, trojany zdalnego dostępu (RAT), cryptominery, narzędzia wykorzystywane po przełamaniu zabezpieczeń oraz nawet autorskie malware wykorzystywane przez grupy powiązane z państwami

Jiří Kropáč

dyrektor Threat Prevention Labs w ESET

Również w obszarze infostealerów zaszły istotne zmiany. Agent Tesla stopniowo traci na znaczeniu, ustępując miejsca SnakeStealerowi (znanemu również jako Snake Keylogger), który stał się najczęściej wykrywanym infostealerem w telemetrii ESET. SnakeStealer umożliwia m.in. rejestrowanie naciśnięć klawiszy, kradzież zapisanych danych logowania, wykonywanie zrzutów ekranu oraz przechwytywanie zawartości schowka. ESET wykrył kilka kampanii SnakeStealer wymierzonych w Europę Środkową i Wschodnią. Wśród monitorowanych krajów, Polska i Łotwa odnotowały największą liczbę prób ataków. Licząc tylko te szczególnie intensywne próby, które były albo ukierunkowane, albo wymagały znacznych środków, aby wyglądać wiarygodnie, zaobserwowaliśmy ich prawie 5 tys. na Łotwie oraz ponad 18 tys. w Polsce. Dane te obejmują okres od stycznia do kwietnia 2025 roku.

Tę sytuację można tłumaczyć zarówno skutecznymi działaniami służb prowadzącymi do likwidacji infrastruktur przestępczych i tzw. exit scamami, które przetasowały układ sił w 2024 roku, jak i coraz mniejszym zaufaniem ofiar do tego, że cyberprzestępcy dotrzymają warunków „umowy”.

W ekosystemie Androida wykrycia adware’u wzrosły aż o 160%, głównie za sprawą zaawansowanego zagrożenia o nazwie Kaleidoscope. To złośliwe oprogramowanie wykorzystuje strategię tzw. „złego bliźniaka” (evil twin), a rozpowszechniane fałszywe aplikacje zasypują użytkownika natrętnymi reklamami, znacząco obniżając wydajność urządzenia.

Równolegle, oszustwa wykorzystujące technologię NFC wzrosły ponad 35-krotnie, napędzane kampaniami phishingowymi. Choć liczby bezwzględne pozostają na razie stosunkowo niewielkie, tak gwałtowny wzrost pokazuje, jak szybko ewoluują metody działania cyberprzestępców i jak silnie koncentrują się oni na lukach w systemach płatności zbliżeniowych. Także w przypadku tego rodzaju zagrożenia Polska zajmuje wysokie miejsce wśród atakowanych państw.

Badania ESET nad GhostTap ujawniają, w jaki sposób narzędzie to kradnie dane kart płatniczych, umożliwiając cyberprzestępcom dodawanie skradzionych kart do własnych cyfrowych portfeli i dokonywanie nieautoryzowanych płatności zbliżeniowych na całym świecie. Zorganizowane farmy oszustw wykorzystują wiele urządzeń mobilnych, by skalować te ataki.

SuperCard X to przykład prostego, minimalistycznego narzędzia typu malware-as-a-service, które umożliwia kradzież danych NFC. Aplikacja podszywa się pod niewinną aplikację związaną z obsługą NFC – po zainstalowaniu na urządzeniu ofiary działa w tle, przechwytując i przekazując dane kart w czasie rzeczywistym, co pozwala na szybkie zyski dla atakujących.

Od nowych technik inżynierii społecznej, przez zaawansowane zagrożenia mobilne, po poważne zakłócenia w ekosystemie infostealerów - krajobraz zagrożeń w pierwszej połowie 2025 roku z pewnością nie należał do nudnych

Jiří Kropáč

dyrektor Threat Prevention Labs w ESET

Więcej informacji można znaleźć w raporcie ESET Threat Report H1 2025 na stronie.

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Podobne wpisy:

Polecane wydarzenia: