9 stycznia 2017

Nowy KillDisk szyfruje komputery z Linuksem i żąda 250 tysięcy dolarów okupu

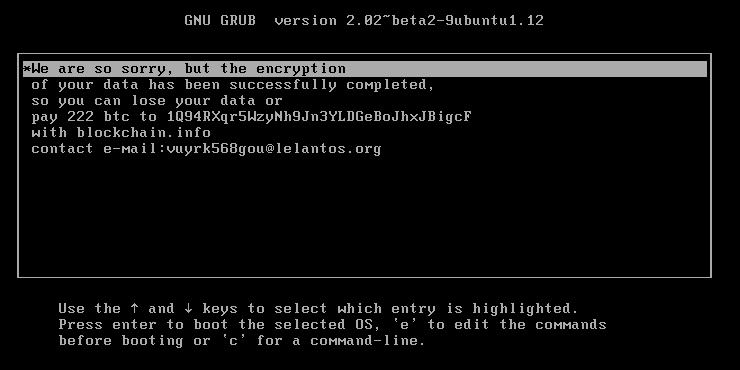

Analitycy zagrożeń z firmy ESET odkryli nowy wariant zagrożenia KillDisk, atakujący oprócz urządzeń z systemem Windows, również komputery z systemem Linuks. Nowa wersja KillDisk usuwa ważne pliki z maszyny, przez co nie można na niej uruchomić systemu. Dodatkowo szyfruje wybrane pliki użytkownika. Aby odzyskać do nich dostęp, ofiara musi zapłacić okup w Bitcoinach. Problem w tym, że wartość okupu sięga równowartości 250 tysięcy dolarów! Najlepsze oszuści pozostawili na koniec. Po zapłaceniu wymaganej kwoty, pliki… nie zostają odszyfrowane.

Eksperci z firmy ESET informowali o użyciu KillDisk podczas ataku na ukraińskie instytucje finansowe w grudniu 2016. Atakujący wykorzystywali go wtedy, by usunąć ważne pliki z systemów wspomnianych organizacji, przez co niemożliwym stało się uruchomienie tamtejszych komputerów. Dodatkowo narzędzie usunęło pliki o zdefiniowanych rozszerzeniach i w ich miejsce tworzyło nowe pliki o identycznej nazwie. Te nowe pliki zawierały jeden z dwóch łańcuchów znaków mrR0b07 (mrrobot) lub fS0cie7y (fsociety) zamiast oryginalnej zawartości. Obie nazwy nawiązywały do serialu Mr. Robot.

Teraz w sieci pojawił się nowy wariant zagrożenia. Jego celem są nie tylko komputery z systemem Windows jak dotychczas, ale również stacje robocze i serwery z systemem Linuks. Nowy KillDisk nie tylko sprawia, że niemożliwym staje się uruchomienie systemu na zainfekowanym urządzenia, ale dodatkowo szyfruje wybrane pliki, a za ich odblokowanie żąda zapłaty – 222 Bitcoinów, co odpowiada 250 tysiącom dolarów amerykańskich. Niestety nawet po uiszczeniu „opłaty”, pliki nie mogą zostać odszyfrowane. Podobnie jak w przypadku innych ataków z wykorzystaniem zagrożeń szyfrujących, eksperci z firmy ESET zalecają, by nie płacić okupu, gdyż nigdy nie ma pewności, czy pliki zostaną odszyfrowane. Dodatkowo warto pamiętać o regularnym wykonywaniu backupu i wyposażyć swoje urządzenie w system antywirusowy.

Podobne wpisy:

Polecane wydarzenia: