30 maja 2025

Operacja RoundPress, czyli jak cyberszpiedzy z Rosji atakują europejskie rządy

W ostatnich miesiącach obserwujemy nasilające się działania cyberprzestępcze ze strony rosyjskich grup APT, wymierzone w instytucje rządowe i obronne w Europie.

Jednym z najbardziej niepokojących incydentów jest zidentyfikowana przez analityków z ESET operacja RoundPress, która wykorzystała luki w popularnych systemach webmailowych do kradzieży poufnych danych, w tym z ukraińskich skrzynek rządowych. Pokazujemy, jak krok po kroku wygląda ich działanie.

Europa Środkowo-Wschodnia na celowniku

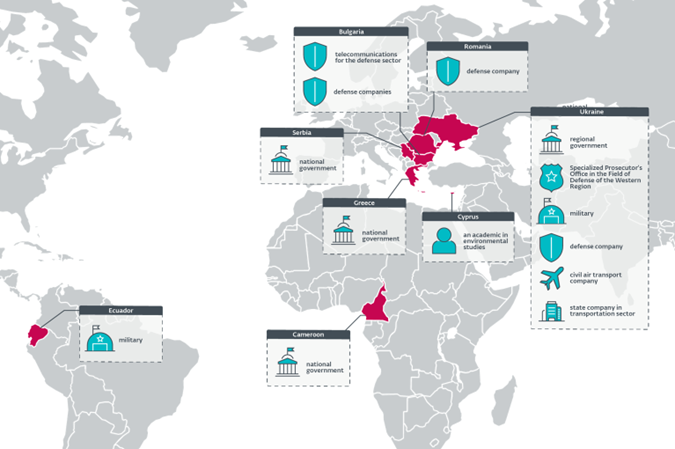

Operacja RoundPress przeprowadzona prawdopodobnie przez rosyjską grupę cyberszpiegowską Sednit rozpoczęła się jeszcze w 2023 roku i była kontynuowana w 2024 roku, obejmując swoim zasięgiem instytucje rządowe i zbrojeniowe głównie w Europie Środkowo-Wschodniej, czyli krajach takich jak Ukraina, Bułgaria, Rumunia czy Serbia. Szczególnie niepokojące jest ukierunkowanie ataków na podmioty zaangażowane w produkcję i dostawy uzbrojenia dla Ukrainy, co wskazuje na strategiczne cele działań hakerskich. Dodatkowo, analiza ESET wskazuje na powiązania operacji RoundPress z rosyjskim wywiadem wojskowym GRU. Wcześniej grupa Sednit przeprowadzała ataki na organizacje i instytucje z Europy Zachodniej oraz Stanów Zjednoczonych.

Grupa Sednit – znana również jako APT28, Fancy Bear, Forest Blizzard lub Sofacy – działa co najmniej od 2004 roku. Departament Sprawiedliwości Stanów Zjednoczonych uznał tę grupę jako jedną z odpowiedzialnych za włamanie do systemów Komitetu Narodowego Partii Demokratycznej (DNC) tuż przed wyborami prezydenckimi w USA w 2016 roku, łącząc ją z rosyjskim wywiadem wojskowym GRU. Grupa ta jest również uznawana za sprawcę ataku na globalną sieć telewizyjną TV5Monde, wycieku e-maili Światowej Agencji Antydopingowej (WADA) oraz wielu innych incydentów. Sednit dysponuje zróżnicowanym zestawem narzędzi złośliwego oprogramowania i wykorzystuje zaawansowane techniki i luki typu zero-day, co świadczy o wysokim poziomie organizacji i wsparcia państwowego

Kamil Sadkowski

analityk laboratorium antywirusowego ESET

Wśród celów operacji RoundPress zidentyfikowano urzędy państwowe czy firmy zbrojeniowe różnych krajów, co może wskazywać na próbę pozyskania informacji dotyczących pomocy militarnej dla Ukrainy oraz działań dyplomatycznych państw Europy.

Schemat pokazujący zaatakowane obiekty

Mechanizm, czyli ataki krok po kroku

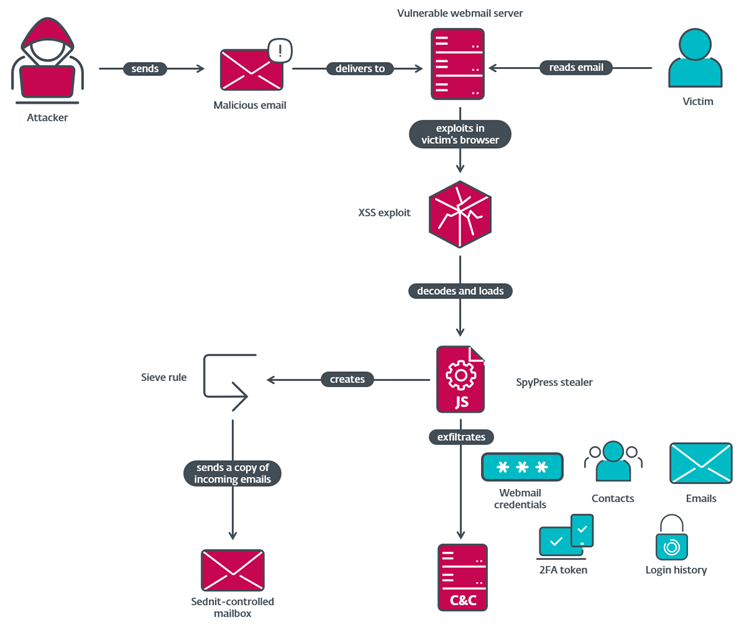

Zdaniem analityków ESET początek kampanii nastąpił jeszcze w 2023 roku, natomiast najwięcej działań przeprowadzono już w 2024 roku. Atakujący stosowali spear-phishing i wykorzystywali podatności zero-day i n-day w serwerach poczty. Treść wiadomości phishingowych dotyczyła bieżących wydarzeń, np. politycznych lub społecznych. Złośliwy kod JavaScript osadzano w treści wiadomości HTML. Ten uruchamiał atak XSS. W 2023 roku grupa Sednit wykorzystywała podatność CVE-2020-35730, czyli lukę typu XSS w systemie Roundcube, która umożliwia wykonanie dowolnego kodu JavaScript.

Z kolei w 2024 roku zaobserwowaliśmy wykorzystywanie różnych podatności typu XSS wymierzonych w inne oprogramowanie pocztowe: Horde, MDaemon oraz Zimbra. Grupa Sednit zaczęła również wykorzystywać nowszą podatność w Roundcube — CVE-2023-43770. Luka w MDaemonie — CVE-2024-11182, obecnie już załatana — była podatnością typu zero-day, najprawdopodobniej odkrytą przez Sednit, podczas gdy luki w Horde, Roundcube i Zimbrze były już wcześniej znane i załatane przed dostawców oprogramowania

Matthieu Faou

analityk ESET, który odkrył operację RoundPress

Eksploity XSS rozsyłano drogą mailową. Ich cel to wykonanie złośliwego kodu JavaScript w kontekście programu pocztowego.

Atakujący wykorzystywali złośliwe fragmenty kodu JavaScript o nazwach SpyPress.HORDE, SpyPress.MDAEMON, SpyPress.ROUNDCUBE oraz SpyPress.ZIMBRA. Moduły otwierały szansę kradzieży danych uwierzytelniających, eksfiltracji książki adresowej, kontaktów, historii logowania oraz treści wiadomości e-mail. SpyPress.MDAEMON posiada dodatkową funkcjonalność pozwalającą na obejście mechanizmu uwierzytelniania dwuskładnikowego — eksfiltruje dane 2FA oraz tworzy hasło aplikacji, co umożliwia atakującym uzyskanie dostępu do skrzynki za pomocą zewnętrznej aplikacji pocztowej.

W ciągu ostatnich dwóch lat serwery webmailowe, takie jak Roundcube czy Zimbra, stały się głównym celem kilku grup szpiegowskich, w tym Sednit, GreenCube oraz Winter Vivern. Ponieważ wiele organizacji nie aktualizuje regularnie swoich serwerów webmailowych, a podatności mogą być wykorzystywane zdalnie poprzez samo wysłanie wiadomości e-mail, tego typu ataki są dla cyberprzestępców bardzo wygodnym sposobem na kradzież danych z poczty elektronicznej

Matthieu Faou

analityk ESET, który odkrył operację RoundPress

Kluczowy element phishingowy

Warto zaznaczyć, że aby exploit zadziałał, ofiara musi zostać nakłoniona do otwarcia wiadomości e-mail w podatnym interfejsie webmailowym. Oznacza to, że wiadomość musi przejść przez filtry antyspamowe, a jej temat powinien być wystarczająco przekonujący, by zachęcić odbiorcę do jej otwarcia.

Wiadomość e-mail na ogół wygląda na nieszkodliwą i zawiera tekst dotyczący bieżących wydarzeń. Przykładowo, 11 września 2024 roku jeden z ukraińskich celów otrzymał wiadomość phishingową z adresu kyivinfo24@ukr[.]net, której temat brzmiał: „СБУ схопила банкіра, який працював на ворожу воєнну розвідку в Харкові” (tłumaczenie: „SBU zatrzymała bankiera, który pracował dla wrogiego wywiadu wojskowego w Charkowie”).

Treść phishingowej wiadomości w formie newslettera zawiera fragmenty (w języku ukraińskim) oraz odnośniki do artykułów z „Kyiv Post”, znanego ukraińskiego dziennika. Złośliwy kod, wykorzystujący podatność typu XSS, znajduje się wewnątrz kodu HTML treści wiadomości i nie jest bezpośrednio widoczny dla użytkownika.

W ciągu ostatnich dwóch lat serwery webmailowe, takie jak Roundcube i Zimbra, stały się głównym celem grup szpiegowskich, m.im. Sednit, GreenCube oraz Winter Vivern. Niestety, wiele organizacji nie aktualizuje regularnie swoich serwerów poczty webowej, a podatności mogą być wykorzystywane zdalnie poprzez samo przesłanie wiadomości e-mail, przez co tego rodzaju serwery stanowią dla atakujących stosunkowo prosty cel.

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Podobne wpisy:

Polecane wydarzenia: