11 lipca 2025

Polska najczęściej na świecie atakowana ransomware w 2025 roku

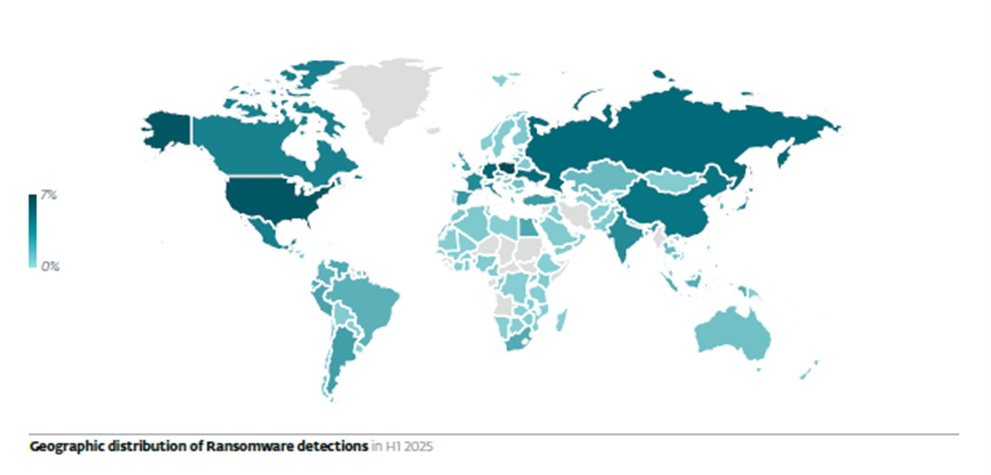

Według danych ESET w pierwszej połowie 2025 roku Polska znalazła się na pierwszym miejscu na świecie pod względem liczby wykrytych ataków ransomware, odpowiadając za 6% wszystkich globalnych incydentów i wyprzedzając nawet Stany Zjednoczone.

Ransomware, czyli złośliwe oprogramowanie szyfrujące dane i wymuszające okup za ich odblokowanie, od lat należy do najgroźniejszych zagrożeń w cyberprzestrzeni. Na całym świecie odnotowano 30-procentowy wzrost liczby wykryć tego typu ataków, jednak równocześnie wartość płaconych okupów spadła o 35% . To efekt m.in. działań organów ścigania, jak również słusznie malejącego „zaufania” do grup przestępczych. Dla polskich firm to wyraźny sygnał, że inwestycje w cyberbezpieczeństwo powinny dziś stać się jednym z kluczowych priorytetów.

Rysunek 1: Polska 6% detekcji, USA 5,74%, Słowacja 5,45%, Ukraina 4,68%.

Czynnik ludzki: wewnętrzne słabości polskich firm

Wysoka pozycja Polski w rankingach wykryć ransomware nie jest wyłącznie efektem zagrożeń zewnętrznych — w dużej mierze może wynikać również z wewnętrznych słabości rodzimych przedsiębiorstw. Jedynie 59% polskich firm deklaruje korzystanie z oprogramowania zabezpieczającego, co oznacza, że ponad jedna trzecia działa bez tej podstawowej, a zarazem niezbędnej warstwy ochrony przed cyberzagrożeniami. Skalę problemu potwierdza fakt, że w ostatnich latach aż 88% organizacji w Polsce doświadczyło cyberataku lub wycieku danych.

Luki technologiczne pogłębia dodatkowo poważny deficyt podstawowej wiedzy wśród pracowników. Zaledwie 19% zatrudnionych w Polsce rozumie pojęcie „ransomware”. Znacznie częściej rozpoznawane są takie zagrożenia jak kradzież tożsamości (78%) czy phishing (60%). Tak niski poziom świadomości dotyczącej ransomware oznacza poważną podatność na działania cyberprzestępców. Ten brak wiedzy pogłębia jeszcze powszechny niedobór szkoleń: ponad połowa (52%) pracowników w Polsce nie uczestniczyła w żadnym szkoleniu z zakresu cyberbezpieczeństwa w ciągu ostatnich pięciu lat. Mimo że szkolenia są wskazywane jako jeden z priorytetów inwestycyjnych, jedynie 26% pracowników przeszło więcej niż jedno szkolenie w tym okresie.

Budżetowanie i wydatkowanie w obszarze cyberbezpieczeństwa to temat często stymulowany czynnikami innymi niż strategia biznesowa. W odróżnieniu od wydatków na infrastrukturę IT, gdzie po latach cyfryzacji osoby zarządzające firmami widzą korelację pomiędzy rozwojem biznesu, a dobrze działającym środowiskiem informatycznym, tak inwestycje w cyberbezpieczeństwo zyskują na znaczeniu poprzez wpływ czynników zewnętrznych jak np. regulacje na poziomie państwa czy wymagania partnerów biznesowych. Wzrost wydatków na cyberbezpieczeństwo potwierdzają firmy, w których dochodzi do incydentów. Powyższe scenariusze pokazują, że zarządzającym z jednej strony brakuje nadal przekonania o wpływie cyberodporności na rozwój organizacji, a decyzje o podniesieniu wydatków w tym obszarze podejmują często na podstawie poniesionych strat w wyniku cyberataków. Jest to działanie responsywne, pokazujące niską świadomość o istotności cyberbezpieczeństwa dla danego przedsiębiorstwa czy organizacji

Dawid Zięcina

Technical Department Director, DAGMA Bezpieczeństwo IT

Ewolucja krajobrazu zagrożeń

Świat ransomware jest dziś wyjątkowo niestabilny, głównie z powodu ostrej rywalizacji między grupami przestępczymi. Eksperci określają to wręcz jako swoisty „pojedynek na śmierć i życie” wśród cybergangów. Przykładem może być sytuacja z marca tego roku, gdy grupa DragonForce zakłóciła działalność dużej platformy przestępczej RansomHub, świadczącej usługi w modelu ransomware-as-a-service, czyli odpłatnego udostępniania narzędzi do ataków innym przestępcom.

Wewnętrzne konflikty w środowisku grup ransomware nie przeszkadzają jednak przestępcom rozwijać coraz bardziej wyrafinowanych metod ataków. Jednym z najszybciej rosnących zagrożeń jest technika ClickFix, której wykorzystanie wzrosło w ostatnim półroczu aż o 517%, czyniąc ją drugim najpopularniejszym wektorem ataku po phishingu.

Mechanizm ten opiera się na spreparowanym komunikacie o błędzie, który przypomina użytkownikom znane okna weryfikacyjne, takie jak reCAPTCHA — gdzie zwykle prosi się o zaznaczenie obrazków czy przepisanie tekstu, aby udowodnić, że nie jest się robotem. Cyberprzestępcy wykorzystują ten znajomy schemat, by skłonić ofiarę do skopiowania i uruchomienia złośliwego skryptu na swoim urządzeniu pod pretekstem naprawienia rzekomego problemu lub dokończenia weryfikacji. W ten sposób nieświadomi użytkownicy sami uruchamiają niebezpieczny kod, który może prowadzić do zainfekowania ransomware, trojanami czy programami kradnącymi dane.

Kamil Sadkowski

analityk laboratorium antywirusowego ESET

Na szczególną uwagę zasługuje fakt, że w pierwszej połowie 2025 roku ClickFix wykorzystywały już kampanie ransomware, podszywając się pod popularne narzędzia biznesowe, takie jak Microsoft Teams. Przy niskiej świadomości pracowników na temat zagrożeń ransomware ta metoda może okazać się wyjątkowo skuteczna.

Jak skutecznie chronić swoją firmę?

Przy coraz bardziej zaawansowanych cyberatakach oraz szczególnym zainteresowaniu Polską wśród cyberprzestępców, inwestowanie w solidne zabezpieczenia to dziś dla rodzimych firm nie wybór, lecz konieczność. Skuteczna ochrona przed ransomware wymaga wielowarstwowego podejścia — łączącego technologie, procedury i świadomość pracowników.

Regularne, obowiązkowe szkolenia powinny obejmować wszystkie szczeble organizacji, pomagając rozpoznawać zagrożenia takie jak phishing, jak również nowe techniki inżynierii społecznej. Równie ważne jest wprowadzanie jasnych i konsekwentnie egzekwowanych polityk bezpieczeństwa, a także cykliczne ćwiczenia i symulacje ataków, które w praktyce weryfikują przygotowanie zespołów.

Konieczną inwestycją są także rozwiązania technologiczne. Podstawą jest powszechne wdrożenie skutecznego i aktualnego oprogramowania antywirusowego, wspieranego nowoczesnymi narzędziami klasy EDR/XDR, które pozwalają wychwycić nietypową aktywność w systemie.

Uwierzytelnianie wieloskładnikowe (MFA) powinno być dziś standardem, bo znacząco utrudnia przejęcie kont nawet w przypadku wycieku danych. Równie istotne jest regularne wykonywanie kopii zapasowych i przechowywanie ich w odizolowanych, bezpiecznych lokalizacjach. Dopełnieniem całości musi być korzystanie wyłącznie z zaufanych źródeł oprogramowania oraz rozsądne nadawanie uprawnień, co minimalizuje ryzyko zainfekowania firmowych systemów

Kamil Sadkowski

analityk laboratorium antywirusowego ESET

Polska od dłuższego czasu pozostaje w centrum uwagi cyberprzestępców — i nic nie wskazuje, by ten trend miał się odwrócić. Zagrożenia dotyczą zarówno instytucji publicznych, jak i prywatnych użytkowników czy firm. Dlatego przedsiębiorstwa powinny budować odporność na ataki konsekwentnie i z wyprzedzeniem, traktując bezpieczeństwo cyfrowe jako nieodłączny element swojej strategii rozwoju.

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Polecane wydarzenia: