8 września 2025

Poznaj Sekoia TDR - zespół, który stoi za skuteczną detekcją zagrożeń

W świecie cyberbezpieczeństwa często mówi się o wykrytych kampaniach, analizowanych zagrożeniach i nowych technikach ataków. Ale kto tak naprawdę stoi za tymi analizami? Dziś mamy okazję zajrzeć za kulisy działań Sekoia i poznać bliżej zespół, który każdego dnia dostarcza wysokiej jakości Threat Intelligence i rozwija mechanizmy detekcyjne w platformie Sekoia Poznajcie Sekoia TDR – zespół Threat Detection & Research.

Czym jest Sekoia TDR?

Sekoia TDR (Threat Detection & Research) to multidyscyplinarny zespół ekspertów, którzy łączą kompetencje analityczne i inżynierskie, aby zapewnić skuteczną ochronę użytkownikom platformy Sekoia SOC. Ich misja obejmuje:

- Threat Intelligence - dostarczanie unikalnych, kontekstowych wskaźników kompromitacji (IOC) oraz dogłębnych raportów o zagrożeniach,

- Inżynierię Detekcji - tworzenie i rozwój reguł detekcyjnych Sigma, dostępnych bezpośrednio w katalogu predefiniowanych reguł Sekoia,

- Współdzielenie wiedzy - poprzez blogi, webinary, prezentacje na konferencjach czy publikację IOC i reguł YARA/Sigma w społeczności GitHub.

Struktura zespołu: operacje i badania w jednym

TDR to zespół o charakterze zarówno operacyjnym, jak i badawczym. Odpowiada za codzienne dostarczanie ekskluzywnych danych wywiadowczych (CTI) oraz tworzenie reguł detekcyjnych dla platformy Sekoia. Równolegle prowadzi zaawansowane prace badawczo-rozwojowe (R&D), w tym własne narzędzia do śledztw, analiz oraz rozwój honeypotów.

Zespół został założony w 2020 roku i liczy obecnie około 20 ekspertów z różnych dziedzin – od DevOps i reverse engineeringu, przez geopolitykę, aż po SOC i threat hunting. Część pracuje stacjonarnie w Rennes i Paryżu, a część zdalnie w całej Francji.

Podział kompetencyjny: zespoły i specjalizacje

TDR Sekoia podzielony jest na dwa zespoły tematyczne oraz cztery obszary specjalizacji (chapters), które wspólnie zapewniają kompleksowe podejście do analizy zagrożeń.

Zespół „Octopus”

Skupia się na zagrożeniach sponsorowanych przez państwa, grupach APT, cybernajemnikach i hacktywistach.

Zespół „Fox”

Zajmuje się zagrożeniami finansowymi, takimi jak Ransomware-as-a-Service, phishing, BEC, czy kampanie z udziałem loaderów.

Cztery obszary specjalizacji:

- Strategic - zespół z doświadczeniem geopolitycznym, który dostarcza kontekst dotyczący zagrożeń i ich ekosystemów z perspektywy geograficznej i sektorowej.

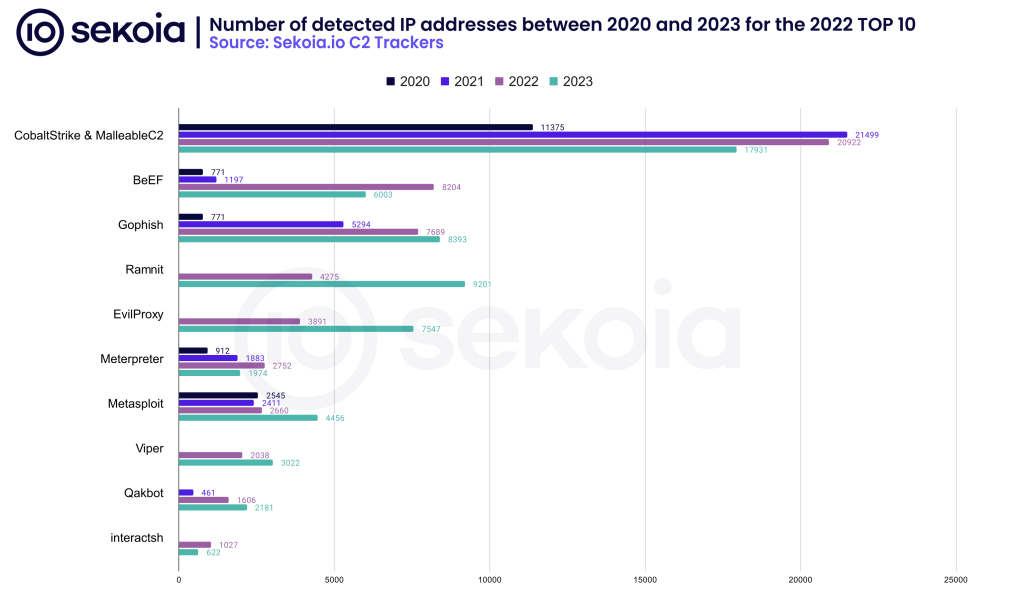

- Track - zespół analityków technicznych, którzy śledzą serwery C2 i powiązane złośliwe oprogramowanie, dostarczając unikalnych IOC do platformy Sekoia za pomocą wewnętrznych narzędzi takich jak C2 Tracker, YARA Tracker i Malware Watcher.

- Detect - inżynierowie detekcji, którzy tworzą i aktualizują reguły detekcyjne (Sigma, Sigma Correlation, Anomaly) w katalogu Sekoia SOC Platform. Wykorzystują TDR Lab do symulacji ataków i tworzenia reguł wykrywających złośliwe zachowania. Zarządzają też projektami honeypotów.

- Reverse - specjaliści od reverse engineeringu analizują złośliwe oprogramowanie w celu jego zrozumienia, śledzenia i detekcji. Tworzą ekstraktory konfiguracji malware do automatycznego generowania IOC.

Codzienna praca: wywiad i detekcja

1. Threat Intelligence

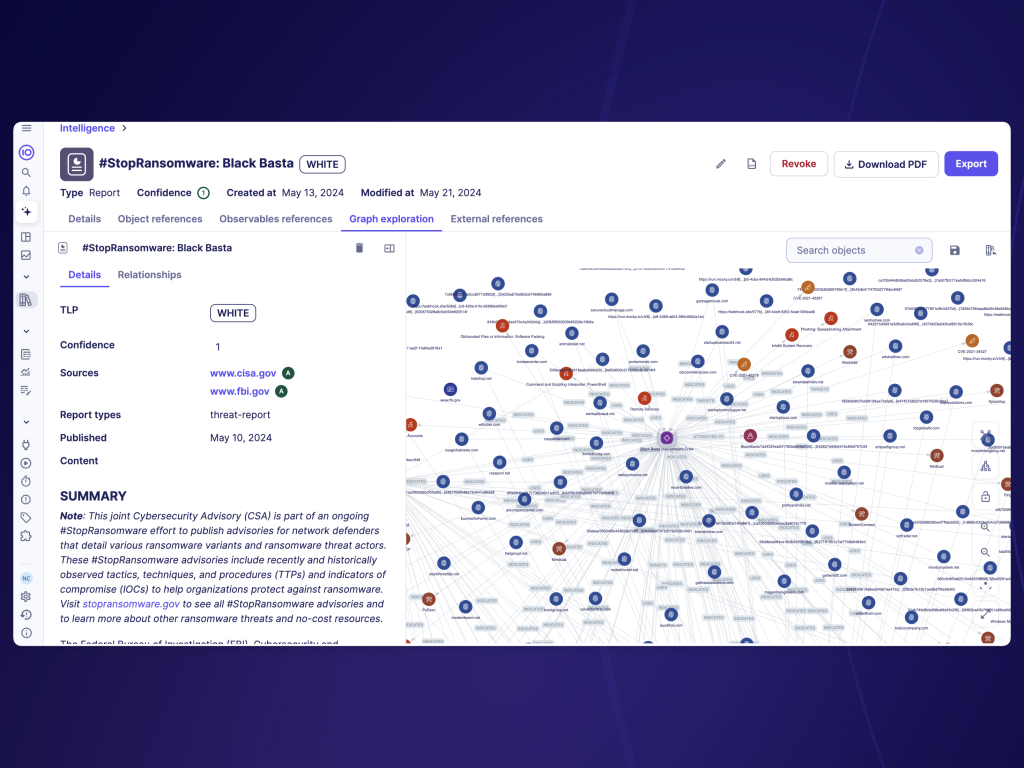

Naszym celem jest dostarczanie praktycznych informacji o cyberprzeciwnikach - ich motywacjach, ofiarach, malware, lukach oraz TTPs (Tactics, Techniques and Procedures), aby lepiej rozumieć i wykrywać zagrożenia. Najważniejsze obszary działania w tym przypadku to:

- Monitorowanie źródeł wewnętrznych, komercyjnych i open source

- Gromadzenie i modelowanie w formacie STIX 2.1 najbardziej istotnych raportów ze społeczności cyberbezpieczeństwa dotyczących zagrożeń, które śledzimy z priorytetem. Większość tych raportów jest również wzbogacana o reguły YARA i nowe wskaźniki kompromitacji (IOC) generowane na podstawie pivotów.

- Śledzenie grup APT, aktorów zagrożeń, malware i ich narzędzi

- Dochodzenia z użyciem OSINT (w tym dark web) oraz naszej unikalnej telemetrii

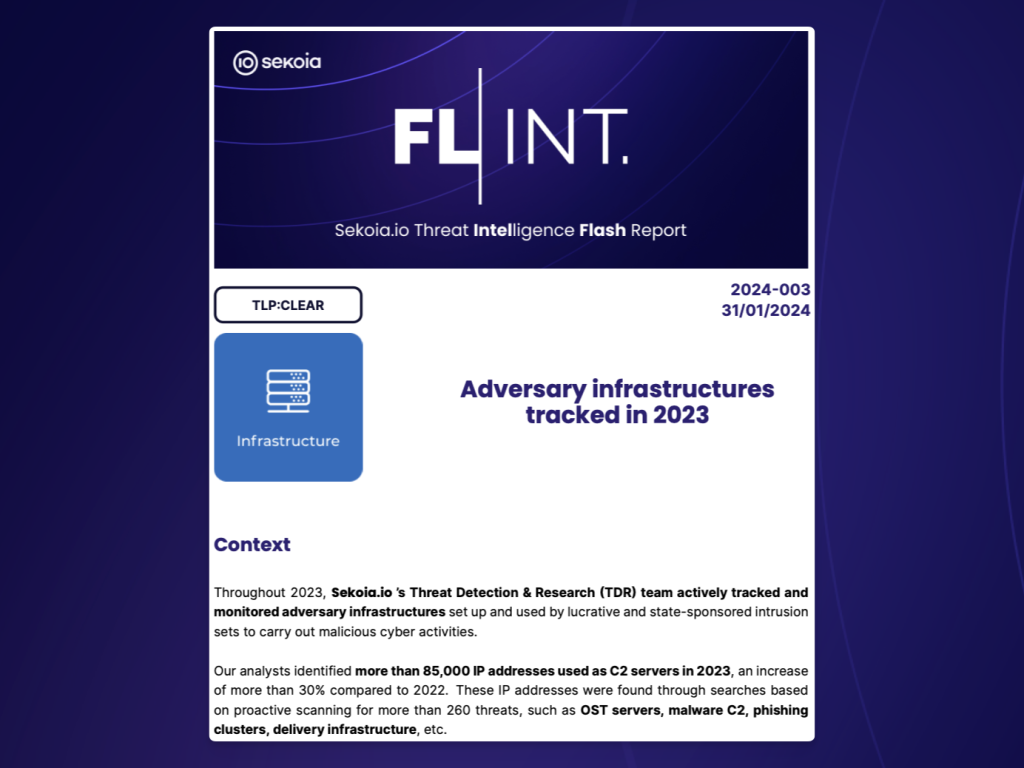

- Tworzenie prywatnych raportów wywiadowczych (FLINT – Sekoia FLash INTelligence), a także postów blogowych, aby dzielić się informacjami o pojawiających się zagrożeniach, nowych kampaniach ataków lub trendach, wzbogaconych o analizy techniczne i strategiczne.

2. Detection Engineering

Celem jest zapewnienie użytkownikom najbardziej kompletnego katalogu reguł detekcyjnych do wykrywania najczęściej stosowanych technik ataków. Obszary działania:

- Tworzenie reguł Sigma / Sigma Correlation / Anomaly dla systemów Windows, Linux, Mac oraz chmur (AWS, Azure, GCP)

- Aktualizacja reguł w celu poprawy jakości (np. redukcja false positive)

- Implementacja i utrzymanie procesu tworzenia reguł detekcyjnych (pipeline CI/CD).

- Tworzenie usług zarządzanego threat huntingu

- Publikacje i dokumentacja.

Działania R&D i publikacje

TDR to zespół operacyjny odpowiedzialny za codzienną produkcję ekskluzywnych danych wywiadowczych (CTI) oraz reguł detekcyjnych dla naszej platformy SOC. Dodatkowo działamy także jako zespół badawczy, zajmujący się analizą i wykrywaniem najnowszych cyberzagrożeń, a także rozwijaniem własnych projektów badawczo-rozwojowych (R&D), mających na celu poszerzenie naszej wiedzy o cyberzagrożeniach i ich śledzeniu/widoczności. Zakres R&D obejmuje również rozwój wewnętrznych narzędzi używanych przez analityków do prowadzenia dochodzeń oraz zarządzania różnymi projektami typu honeypot.

Narzędzia

Aby odkrywać nowe zagrożenia, przyspieszać dochodzenia i wspierać analityków nietechnicznych, nieustannie rozwijamy nowe, wewnętrzne aplikacje i projekty, takie jak honeypoty (Windows, Linux, urządzenia brzegowe / IoT). Wszystkie te narzędzia wewnętrzne są zintegrowane z naszą platformą Sekoia oraz usługami firm trzecich, aby ułatwiać pracę analitykom. Na przykład, dzięki ASTRA mamy laboratorium w chmurze do łatwego detonowania złośliwego oprogramowania, zbierania logów i generowania alertów w naszej platformie. Z narzędzia korzystają także specjaliści od reverse engineeringu podczas swoich analiz malware. ARIANE to internetowy edytor reguł (YARA, Suricata, Sigma), który pomaga analitykom pisać skuteczne reguły. Udostępniamy również niektóre z naszych narzędzi, takie jak różne transformaty Maltego.

Dzielimy się wiedzą, by zwiększać bezpieczeństwo

Dzielenie się to jedna z naszych kluczowych wartości. Regularnie publikujemy wyniki naszych badań (TLP:CLEAR) na blogu Sekoia.io i Twitterze/X. IOC, Sigma i YARA dostępne są w społeczności Sekoia na GitHubie.

Przykład sukcesu - przejęcie PlugX

We wrześniu 2023 zespół TDR przejął serwer C2 związany z robakiem PlugX. Przez 6 miesięcy odnotowano ponad 2,5 miliona unikalnych adresów IP, zainfekowanych i łączących się z tym serwerem. Dane przekazano odpowiednim krajom, wspierając możliwe działania naprawcze.

Zobacz raport PlugX Sinkhole lub obejrzyj prezentację.

Na koniec…

TDR to nie tylko zespół analityków - to społeczność, która aktywnie uczestniczy w konferencjach (m.in. BotConf, Virus Bulletin) i współpracuje z partnerami MSSP, organami ścigania i instytucjami międzynarodowymi (takimi jak Europol).

Jeśli chcesz nawiązać współpracę badawczą lub operacyjną z zespołem TDR - napisz: tdr@sekoia.io lub skontaktuj się z polskim zespołem Dagma Bezpieczeństwo IT.

Artykuł opracowany na podstawie:

Introducing Sekoia TDR - blog.sekoia.io

Tłumaczenie i adaptacja: Dagma Bezpieczeństwo IT

Polecane wydarzenia: