16 listopada 2023

Sednit, Gamaredon i Sandworm kolejny raz zaatakowały polskie instytucje państwowe, a białoruski Moustached Bouncer szpieguje dyplomatów

W sierpniu i wrześniu 2023 roku polskie organizacje i instytucje polityczne zostały ponownie zaatakowane przez grupę Sednit. Przestępcy m.in. podszywali się pod Parlament Europejski i wykradali m.in. wiadomości e-mail i książki adresowe. Wcześniej dochodziło do ataków przeprowadzanych przez Gamaredon i Sandworm. Badacze ESET opisali także dokładniej nową grupę APT Moustached Bouncer, która działa na terenie Białorusi.

Najnowszy raport ESET APT Activity Report pokazuje, że polskie instytucje publiczne i ich przedstawiciele ponownie znaleźli się na celowniku rosyjskich cyberprzestępców.

Sednit

W czerwcu 2023 r. badacze ESET odkryli powiązane ze sobą kampanie spearphishingowe wykorzystujące lukę XSS w Roundcube, które nazwali operacją RoundPress. Wykorzystując wspomnianą lukę, atakujący są w stanie wstrzyknąć złośliwy kod JavaScript do serwera Roundcube. Wstrzyknięty kod może wykradać wiadomości e-mail, książki adresowe i tworzyć reguły przekierowania w celu kradzieży przychodzących wiadomości. Ta kampania została również udokumentowana przez CERT-UA i Recorded Future. Według danych telemetrycznych ESET, operacja RoundPress była wymierzona w pracowników rządowych w Armenii, Tadżykistanie i na Ukrainie.

W sierpniu i wrześniu 2023 r. wykryta została zaktualizowana wersja spearphishingu RoundPress, wykorzystująca tę samą lukę w zabezpieczeniach XSS. Tym razem na celowniku znalazły się w organizacje w Chorwacji, Serbii, Grecji, Polsce i Ukrainie.

W sierpniu 2023 r. analitycy ESET wykryli kampanię spearphishingową Sednit, której celem była luka CVE-2023-38831 w archiwizatorze WinRAR. Luka ta umożliwia atakującym wykonanie dowolnego kodu przy użyciu programu WinRAR w wersji wcześniejszej niż v6.23. E-maile Sednita wykorzystywały jako przynętę porządek obrad Parlamentu Europejskiego i były skierowane do podmiotów politycznych w UE i Ukrainie.

W sierpniu 2023 r. wykryto wiadomości spearphishingowe grupy Sednit, które wykorzystywały lukę CVE-2023-23397 w programie Microsoft Outlook dla systemu Windows. Luka ta umożliwia atakującym wywołać żądanie uwierzytelnienia NTLM do serwera kontrolowanego przez atakującego poprzez wysłanie specjalnie spreparowanego zaproszenia na spotkanie. Początkowo była to luka typu zero-day ujawniona w marcu 2023 roku. Nowsza kampania była wymierzona w organizacje w Ukrainie, Polsce i Czechach.

Gamaredon

Badacze ESET odkryli również, że ataki cyberszpiegowskie na polskie instytucje prowadziła także grupa Gamaredon. Ofiarami były również rządy Ukrainy, Litwy i Estonii. Z danych ESET wynika, że Gamaredon atakuje prawie codziennie, co więcej jej aktywność stale się zwiększa. To najbardziej aktywna grupa, która atakuje Ukrainę.

Ataki Gamaredona to bardzo mocno ukierunkowane i spersonalizowane kampanie phishingowe. Tytuły maili, wysyłanych z przejętych kont współpracowników ofiary, są idealnie dobrane. Do maili dołączone są pliki XHTML, w nich osadzone są archiwa ZIP, w których umieszczono aplikacje HTA. Szpiegowski kod może również zacząć działać na komputerze po otwarciu spreparowanego dokumentu Word lub podłączeniu pendrive’a

Robert Lipovsky,

ESET Principal Threat Intelligence Researcher podczas konferencji Tech For Good prezentującej najnowszy ESET APT Activity Report

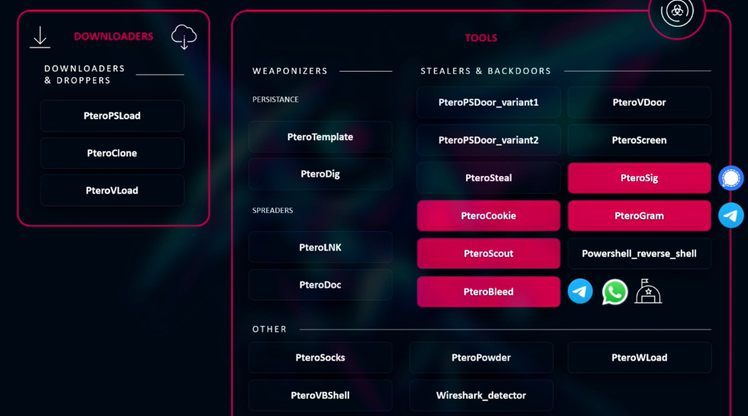

Przestępcy związani z FSB mają bardzo szeroki zestaw narzędzi, dzięki któremu mogą wykradać informacje nie tylko z maili, ale m.in. również z desktopowych wersji WhatsApp’a, Signala i Telegramu. Aby utrudnić wykrycie kod używany przez Gamaredon zmienia się codziennie.

Sandworm

Badacze ESET odkryli, że celem rosyjskich cyberprzestępców z grupy Sandworm były polskie i ukraińskie firmy logistyczne.

Często ataki, których celem jest Ukraina, wymykają się spod kontroli cyberprzestępców i rozlewają na inne kraje. W przypadku ataków na polskie firmy logistyczne wiemy, że było inaczej. Atak z pewnością był celowy

Robert Lipovsky,

ESET Principal Threat Intelligence Researcher

Ataki na firmy logistyczne były wyjątkowo perfidne - wykorzystywały wipery udające ransomware. Zaatakowanych zostało ponad 100 systemów. W tym przypadku również widać, że przestępcom ewidentnie nie zależało na zyskach finansowych.

Moustached Bouncer

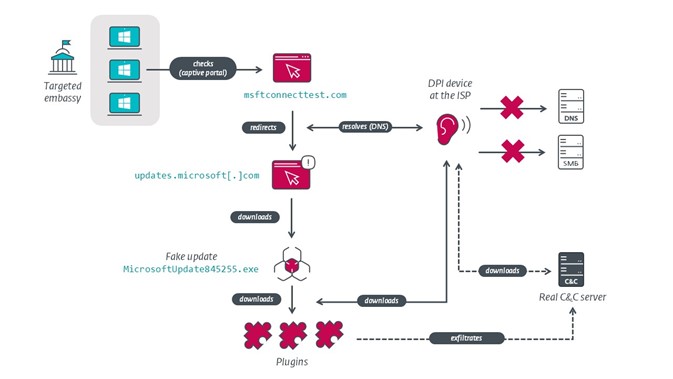

Badaczom ESET udało się odkryć jakiś czas temu nieznaną dotąd białoruską grupę APT nazwaną Moustached Bouncer, która szpieguje działania dyplomatów, którzy pracują na terenie kraju. MoustachedBouncer najprawdopodobniej był w stanie przeprowadzać ataki Adversary-in-the-Middle (AitM) na poziomie ISP na Białorusi. Grupa używa dwóch oddzielnych zestawów narzędzi, które badacze ESET nazwali NightClub i Disco.

Grzegorz Klocek

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

klocek.g@dagma.pl

32 259 11 34

Polecane wydarzenia: