20 maja 2021

Złośliwy FluBot wciąż atakuje użytkowników urządzeń mobilnych, podszywając się pod firmy kurierskie

Złośliwe oprogramowanie mobilne znane jako FluBot nadal wywołuje chaos w wielu krajach europejskich, w tym w Polsce. – Wykorzystująca wizerunek firm kurierskich akcja daje przestępcom m.in. dostęp do numerów kart kredytowych czy bankowości online nieświadomych użytkowników. Wersja 4.0 zagrożenia została opracowana z myślą o szerokim działaniu – przestrzegają eksperci ds. cyberbezpieczeństwa.

FluBot został po raz pierwszy zidentyfikowany przez specjalistów ESET w Hiszpanii, w grudniu 2020 r. Od tego czasu złośliwe oprogramowanie atakowało m.in. w Niemczech, Polsce, we Włoszech i Holandii. Kod rozprzestrzeniającej się obecnie wersji 4.0 sugeruje, że jej twórcy planują szeroką akcję w wielu krajach na całym świecie. Kampania wymierzona jest głównie w użytkowników urządzeń mobilnych korzystających z systemu Android, ale istnieją także mutacje atakujące właścicieli iPhone’ów.

FluBot to podstępny gracz, który po zainstalowaniu umożliwia hakerom pełen dostęp do urządzenia. Został opracowany tak, by wyłączać ochronę Play Protect, a także pozyskiwać dane kolejnych potencjalnych ofiar. Tak jak aktywny w ostatnich dniach i oparty na podobnym mechanizmie TeaBot (znany również jako Anatsa lub Toddler), FluBot jest wykrywany i blokowany przez produkty ESET jako wariant zagrożenia z rodziny Android/TrojanDropper.Agent.

Jak działa FluBot?

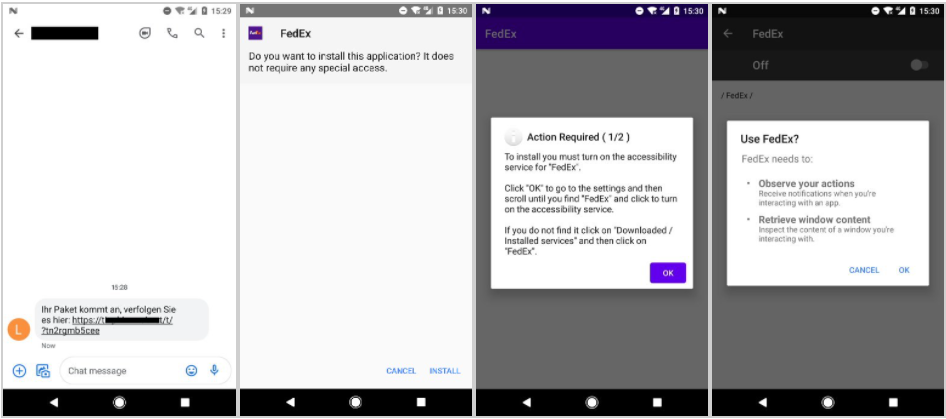

Ofiara najpierw otrzymuje wiadomość SMS od nadawcy, który podszywa się pod popularną markę, zajmującą się przewozem przesyłek i logistyką, taką jak FedEx, DHL, UPS. Hakerzy wykorzystują też marki lokalnych usługodawców (np. InPost w Polsce czy Correos w Hiszpanii). Wiadomość nakłania użytkownika Androida do kliknięcia łącza w celu pobrania i zainstalowania aplikacji, w której nazwie również pojawia się marka przewoźnika. W rzeczywistości to złośliwe oprogramowanie FluBot. Wiadomości SMS mają różną treść, np. „Twoja paczka jest w drodze, śledź ją tutaj (tu link)” lub „Nie byliśmy w stanie dostarczyć Twojej paczki. Kliknij, aby utworzyć nową datę dostawy (tu link)”. Z kolei mutacja kampanii wymierzona w posiadaczy telefonów z systemem iOS zawiera ankietę, która wyłudza dane, wyświetla fałszywą informację o wygranej i zachęca do opłacenia przesyłki z nagrodą.

– Przestępcy doskonale zdają sobie sprawę z tego, że w czasie pandemii coraz więcej użytkowników korzysta z usług firm kurierskich i zakupów online. Podstępnie wykorzystują tę okazję, podszywając się pod popularne firmy. Złośliwe oprogramowanie skonstruowane jest tak, by dezaktywować wewnętrzną ochronę Play Protect oraz uniemożliwiać instalację niektórych rozwiązań bezpieczeństwa firm trzecich. Buduje także bazę potencjalnych ofiar. Dane z pierwszego kwartału 2021 roku pokazują, że operatorzy FluBot przechwycili ponad 11 milionów numerów telefonów, należących do mieszkańców Hiszpanii, gdzie kampania się rozpoczęła.

Kamil Sadkowski

specjalista ds. cyberbezpieczeństwa ESET

Fot. Przykład wiadomości SMS (w języku niemieckim) i kolejny monit o zainstalowanie aplikacji

Po zainstalowaniu i przyznaniu żądanych uprawnień, FluBot uruchamia szereg szkodliwych funkcji. Jest w stanie spamować SMS-ami, wykraść numery kart kredytowych i dane uwierzytelniające do kont bankowych, działa także jak oprogramowanie szpiegowskie. Lista kontaktów z urządzenia jest wysyłana na serwery kontrolowane przez cyberprzestępców, dostarczając kolejnych danych, przydatnych do dalszych ataków na potencjalne ofiary. FluBot jest też w stanie przechwytywać wiadomości SMS i powiadomienia od operatorów telekomunikacyjnych, otwierać strony przeglądarki i pozyskiwać dane uwierzytelniające. Aby uniemożliwić usunięcie złośliwego oprogramowania, atakujący wdrożyli mechanizmy zatrzymujące wbudowaną ochronę, oferowaną przez system operacyjny Android. Aplikacja dezaktywuje Google Play Protect, uniemożliwia też instalowanie niektórych pakietów zewnętrznego oprogramowania zabezpieczającego.

Jak uniknąć zagrożenia ze strony FluBota – rady ekspertów ESET

- Jeśli otrzymasz podejrzaną wiadomość SMS z linkiem, pod żadnym pozorem nie klikaj go. Zamiast tego przejdź na oficjalną stronę internetową firmy kurierskiej i tam sprawdź status swojej przesyłki.

- Na urządzeniu mobilnym z Androidem instaluj tylko aplikacje z oficjalnego sklepu Google Play.

- Przed pobraniem aplikacji poszukaj informacji o jej twórcy, ocenach aplikacji i recenzjach użytkowników.

- Uważaj na uprawnienia, jakie przyznajesz aplikacjom. Jeśli zauważysz, że aplikacja żąda zbyt szerokich dla określonego celu uprawnień (albo włączenia ułatwień dostępu), możesz mieć do czynienia ze złośliwym oprogramowaniem.

- Pamiętaj o instalacji najaktualniejszej wersji sprawdzonego oprogramowania zabezpieczającego np. ESET Mobile Security.

- Jeśli złośliwe oprogramowanie zostało zainstalowane na twoim urządzeniu, a od czasu tej instalacji korzystałeś np. z bankowości mobilnej, natychmiast skontaktuj się ze swoim bankiem – konieczne może okazać się zastrzeżenie kart płatniczych. Zmień hasła, pamiętając, aby były unikalne i złożone.

- Jeśli złośliwe oprogramowanie zostało zainstalowane na twoim urządzeniu, prawdopodobnie będziesz musiał usunąć je ręcznie. Zapoznaj się z krótkim filmem, pokazującym jak usunąć tę i każdą inną szkodliwą aplikację:

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Podobne wpisy:

Polecane wydarzenia: