23 marca 2021

Strzeż się trojana udającego aplikację Clubhouse na systemy Android

Rosnąca popularność aplikacji społecznościowej Clubhouse została zauważona i wykorzystana przez cyberprzestępców, którzy umieścili jej spreparowaną wersję na fałszywej stronie internetowej. – Trojan o nazwie BlackRock, kryjący się w złośliwej aplikacji, wyświetla fałszywe okna logowania do Facebooka, Twittera, Netflixa oraz do 455 innych popularnych aplikacji – informują eksperci ds. cyberbezpieczeństwa ESET.

Popularność nowej aplikacji społecznościowej o nazwie Clubhouse rośnie w ogromnym tempie. Wielu użytkowników widzi w niej świetną alternatywę dla takich serwisów jak Facebook, Twitter czy Snapchat. Obecnie z aplikacji mogą korzystać jedynie właściciele iPhone’ów. W ostatnim czasie internauci mogli jednak natrafić na fałszywe informacje o jej wersji na system operacyjny Android. Czyżby Clubhouse zmienił politykę dystrybucji? Nie, to cyberprzestępcy postanowili wykorzystać zainteresowanie aplikacją do swoich celów.

Do pobrania nieistniejącej oficjalnie aplikacji Clubhouse na system Android zachęca spreparowana strona internetowa, wyglądająca i działająca niemal jak prawdziwa. Po kliknięciu fałszywa witryna instaluje groźnego trojana o nazwie „BlackRock”, wykrywanego przez ESET pod nazwą Android/TrojanDropper.Agent.HLR, który jest w stanie wykraść dane logowania nieświadomych użytkowników do ponad 450 usług online, wśród których znajdziemy najpopularniejsze aplikacje finansowe, zakupowe, jak i giełdy kryptowalut. BlackRock może wykraść również dane logowania do popularnych mediów społecznościowych, platform do przesyłania wiadomości, a nawet platform streamingowych – skąd bardzo blisko do uzyskania danych bankowych.

– Złośliwa strona to przykład dobrze wykonanej kopii legalnej witryny Clubhouse. Gdy jednak użytkownik kliknie „Pobierz w Google Play”, szkodliwa aplikacja zostanie automatycznie pobrana na jego urządzenie mobilne. Tymczasem dobrze wiemy, że legalnie działające strony internetowe zawsze przekierowują użytkownika do sklepu Google Play, zamiast bezpośrednio pobierać pakiet APK.

Kamil Sadkowski

specjalista ds. cyberbezpieczeństwa ESET

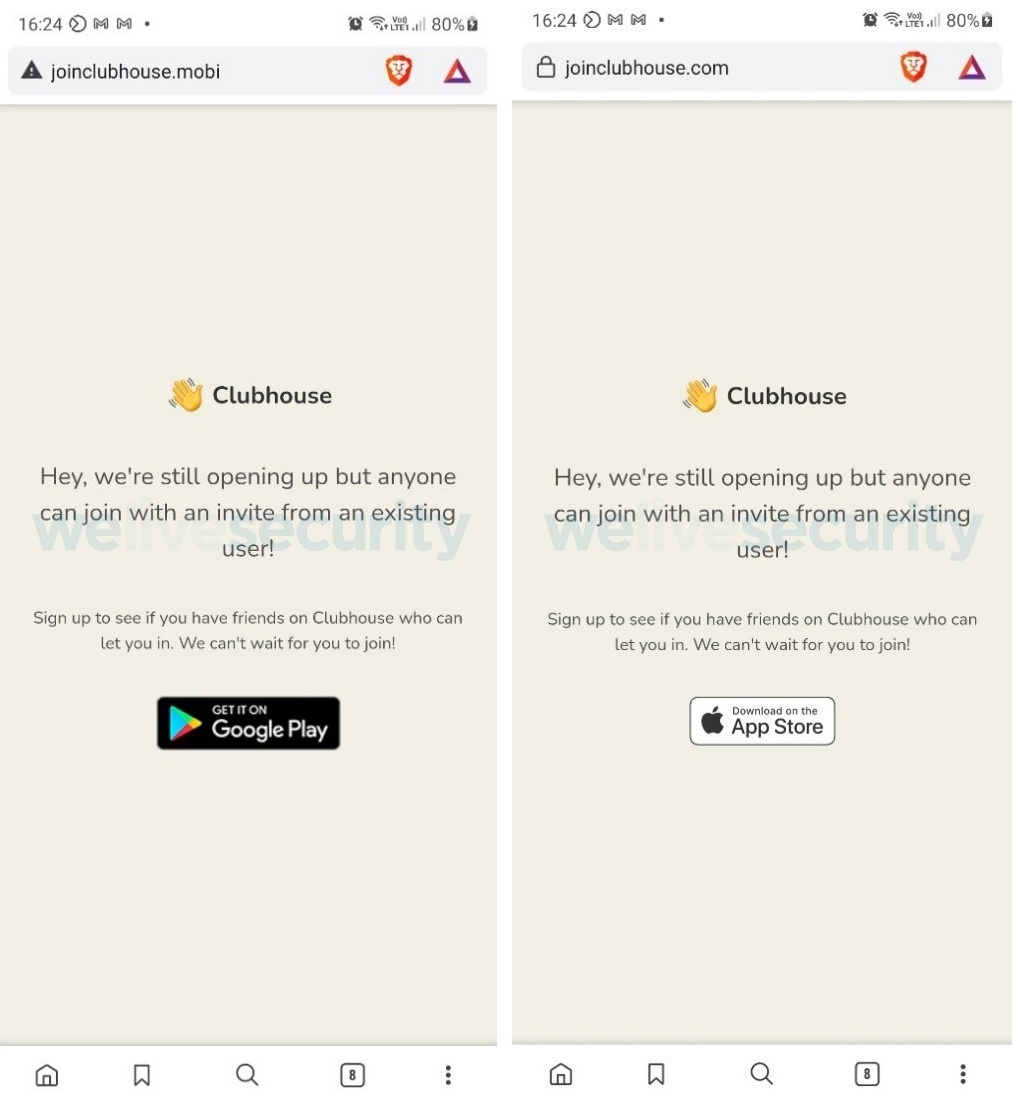

Czujni użytkownicy z pewnością dostrzegą, że coś jest nie tak – pierwsza oznaka to połączenie ze stroną, które nie jest szyfrowane (HTTP zamiast HTTPS). Drugim sygnałem jest fakt, że fałszywa witryna używa zupełnie innego rozszerzenia domeny - „.mobi” zamiast „.com”, które jest używane przez legalną aplikację (patrz Rysunek 1). Najistotniejszym elementem, który powinien wzbudzić czujność, jest fakt, że autentyczna platforma jest obecnie dostępna tylko i wyłącznie dla iPhone'ów, a w oficjalnych źródłach brak informacji o tym, że Clubhouse już uruchomił wersję aplikacji na Androida (choć jest ona faktycznie w planach).

Rysunek 1. Różnice między fałszywą (po lewej) a legalną (po prawej) witryną

W momencie, gdy ofiara pobierze i zainstaluje złośliwe oprogramowanie BlackRock, trojan będzie próbował wykraść dane uwierzytelniające za pomocą ataku typu overlay. Co oznacza, że za każdym razem, gdy użytkownik uruchomi jedną z atakowanych aplikacji, szkodliwe oprogramowanie utworzy nakładkę żądającą logowania się. Zamiast się logować, użytkownik nieświadomie przekazuje swoje dane cyberprzestępcom. Korzystanie z uwierzytelniania dwuskładnikowego opartego na wiadomościach SMS (2FA), by zapobiec infiltracji kont, może być w tym przypadku niewystarczające, ponieważ złośliwe oprogramowanie zainstalowane na smartfonie jest w stanie przechwytywać wiadomości tekstowe. Trojan prosi także ofiarę o włączenie usług ułatwień dostępu, skutecznie umożliwiając przestępcom przejęcie kontroli nad urządzeniem.

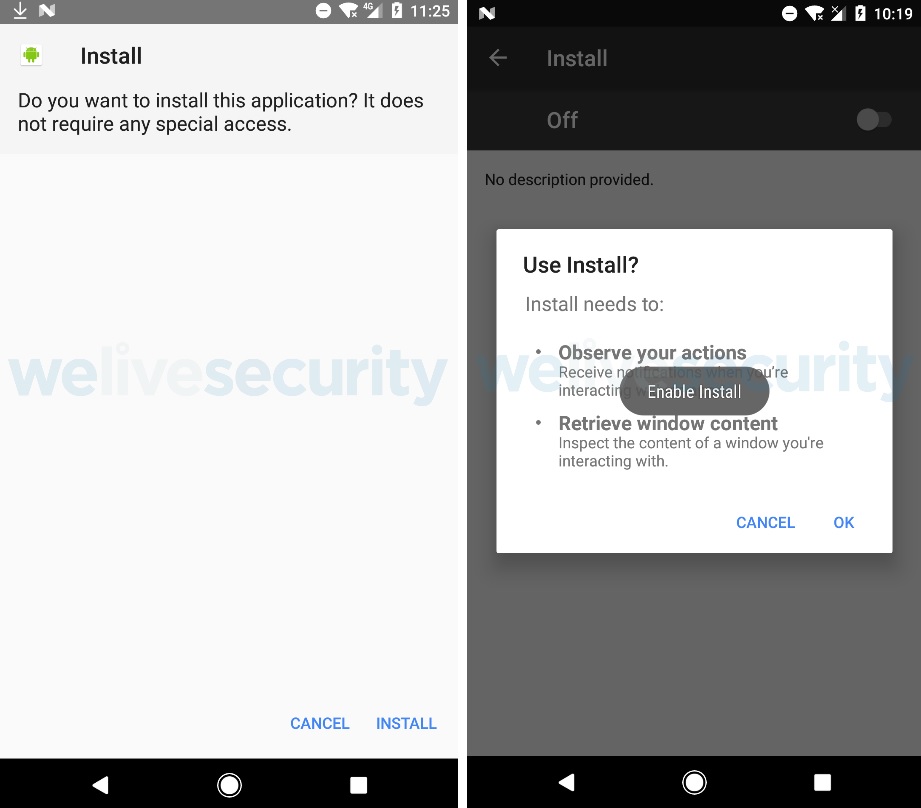

– Oczywiście, oprócz wcześniej wymienionych różnic w stronach internetowych, istnieją również inne sposoby wykrycia złośliwego trojana. Użytkownicy powinni w szczególności zwracać uwagę na nazwę pobieranych aplikacji – w tym przypadku zamiast nazwy „Clubhouse” pobierający widzieli nazwę „Zainstaluj”, co powinno od razu wzbudzić czujność. Być może twórca złośliwego oprogramowania nie był wystarczająco uważny i nie zadbał o to, aby właściwie nazwać aplikację, niemniej jednak w przyszłości możemy spodziewać się lepiej przygotowanych naśladowców.

Kamil Sadkowski

specjalista ds. cyberbezpieczeństwa ESET

Rysunek 2. Monit instalacji

Jak postępować, aby unikać tego typu zagrożeń? Rady ekspertów ESET:

- Korzystaj wyłącznie z oficjalnych sklepów, aby pobierać aplikacje na swoje urządzenia.

- Uważaj na rodzaje uprawnień, które przyznajesz aplikacjom.

- Dbaj o aktualność oprogramowania, najlepiej włączając automatyczne poprawki i aktualizacje.

- Jeśli to możliwe, zamiast wiadomości SMS należy używać sprzętowych generatorów (tokenów) jednorazowych haseł (OTP).

- Przed pobraniem aplikacji zapoznaj się z informacjami na temat jej twórców. Pomocne będą również opinie i recenzje innych użytkowników.

- Używaj sprawdzonego pakietu bezpieczeństwa dla urządzeń mobilnych.

Grzegorz Klocek

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

klocek.g@dagma.pl

32 259 11 34

Podobne wpisy:

Polecane wydarzenia: