2 października 2020

Fałszywy sklep z aplikacjami, fałszywe aktualizacje systemu - cyberprzestępcy mają nowy sposób, by atakować Androida

Fałszywy sklep z aplikacjami, a w nim zainfekowane wersje m.in. Telegrama i modułu aktualizacji systemu – takimi narzędziami przestępcy z grupy APT-C-23 infekują smartfony swoich ofiar. Eksperci ESET opublikowali nowe informacje na temat wykorzystywanych przez nich narzędzi.

Grupa APT-C-23 pozostaje aktywna co najmniej od 2017. W kwietniu tego roku zaczęła wykorzystywać nową wersje oprogramowania szpiegującego, z pomocą którego infekuje smartfony swoich ofiar. Wirus w swoim nowym wydaniu wyposażony został w szereg funkcji, pozwalających śledzić aktywność użytkownika, m.in. poprzez nagrywanie zawartości ekranu, odczytywanie historii połączeń telefonicznych czy dostęp do powiadomień. Aby zmniejszyć ryzyko wykrycia wirus potrafi usuwać powiadomienia wbudowanych aplikacji odpowiedzialnych za bezpieczeństwo w niektórych modelach telefonów.

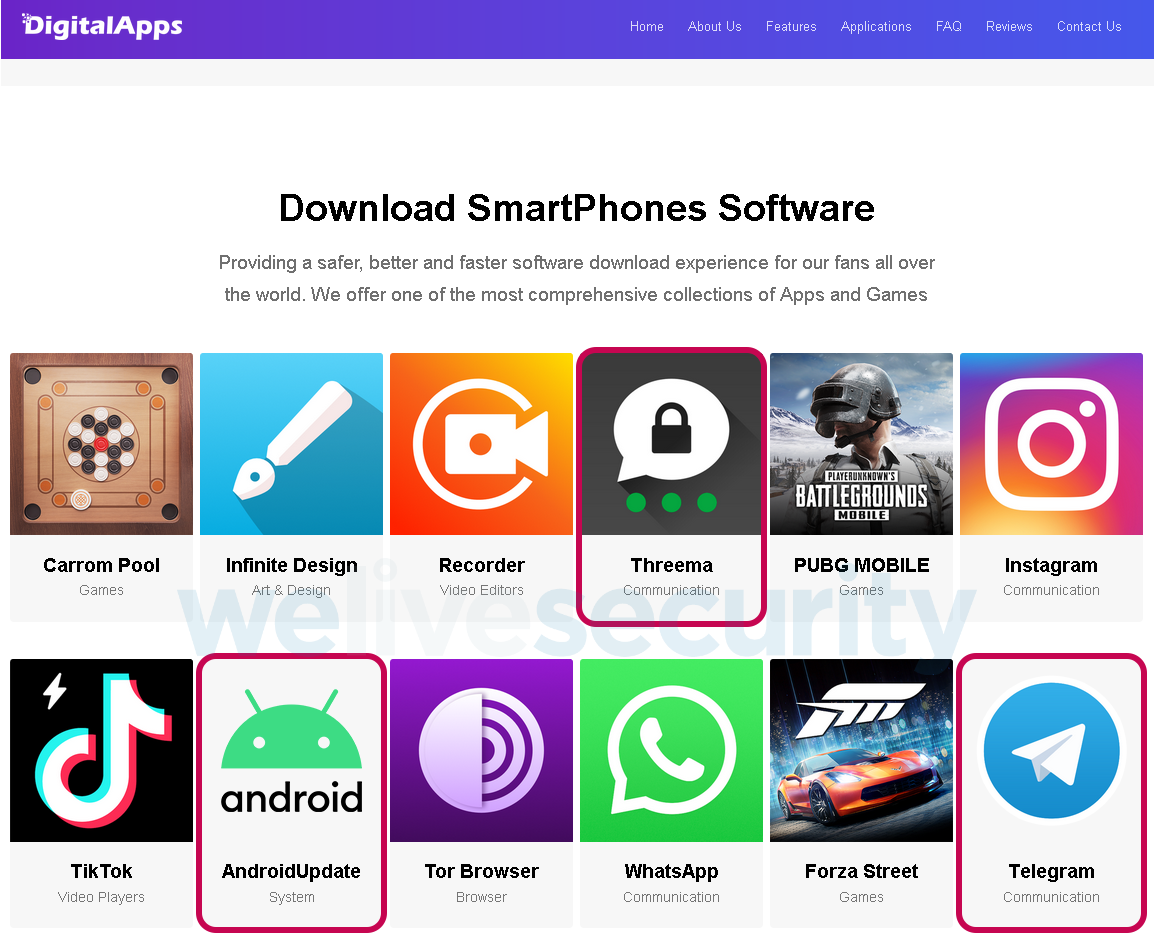

Badacze zwracają uwagę na interesujący mechanizm samej infekcji. Jednym z kanałów dystrybucji złośliwego oprogramowania ma być fałszywy sklep z aplikacjami, na którym umieszczono zainfekowane wersje popularnych aplikacji. W przypadku próbek zidentyfikowanych przez ESET przestępcy podszywali się m.in. pod komunikator Telegram, Threema i moduł aktualizacji systemu Android. Złośliwe aplikacje są przemieszane z linkami kierującymi do bezpiecznych wersji programów, najprawdopodobniej w celu uśpienia czujności ofiary. Co ciekawe, aby pobrać zainfekowane wersje, trzeba podać sześciocyfrowy kod z kuponu. Zdaniem badaczy ma to na celu ograniczyć rozprzestrzenianie się trojana wyłącznie do określonej grupy celów obranej przez cyberprzestępców.

Witryna fałszywego sklepu z aplikacjami, wykorzystywanego do dystrybucji oprogramowania szpiegującego

Po instalacji złośliwa aplikacja prosi o uprawnienia do odczytywania powiadomień, sugerując, że jest to wymagane do poprawnego działania funkcji szyfrowania korespondencji, wyłączenia funkcji Play Protect (wbudowanego mechanizmu bezpieczeństwa systemu Android) oraz nagrywania ekranu, twierdząc, że potrzebuje uprawnień do używania bezpiecznego wideo chatu. W następnej kolejności instalowana jest prawdziwa wersja aplikacji, pod którą podszywa się wirus, a ten zaczyna działać w tle, zbierając dane o użytkowniku.

Jak wskazując eksperci, opisana wyżej ścieżka to prawdopodobnie jeden z kilku sposobów dystrybucji wirusa. Niezależnie jednak od ścieżki infekcji, jego działanie jest takie samo i pozwala uzyskać przestępcom niemal nieograniczony dostęp do zainfekowanego urządzenia.

Jak się chronić?

Kamil Sadkowski, starszy analityk zagrożeń w ESET, zwraca uwagę, że choć narzędzia stosowane przez grupę APT-C-23 są bardzo niebezpieczne, przed infekcją można się stosunkowo łatwo uchronić, stosując się do podstawowych zasad bezpieczeństwa.

- Nigdy nie instalować aplikacji spoza Sklepu Play, nie klikać w linki od nieznanych nadawców, korzystać z oprogramowania antywirusowego – to podstawy, ale w zdecydowanej większości przypadków wystarczą, by uchronić się nawet przed ukierunkowanymi atakami, takimi jak te stosowane przez grupę APT-C-23

Kamil Sadkowski

ESET

Więcej informacji na temat narzędzi wykorzystywanych przez grupę APT-C-23 można znaleźć na blogu WeLiveSecurity: APT‑C‑23 group evolves its Android spyware (EN)

Grzegorz Klocek

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

klocek.g@dagma.pl

32 259 11 34

Podobne wpisy:

Polecane wydarzenia: