4 marca 2025

Odkrycie analityków ESET: Cyberkampania wymierzona w programistów

Specjaliści IT wciąż znajdują się w ścisłej czołówce najczęściej poszukiwanych specjalizacji zawodowych. Co więcej, prognozy wzrostu zatrudnienia są najbardziej optymistyczne właśnie dla sektora IT, sięgają aż 25% . Dużą dynamikę w zatrudnieniu specjalistów IT postanowiła wykorzystać cyberprzestępcza grupa z Korei Północnej, która stworzyła kampanię złożoną z fałszywych ogłoszeń, skierowaną do programistów m.in. w Polsce. Celem ataku jest kradzież danych dostępowych i kryptowalut.

Od 2024 roku badacze z ESET obserwują, że powiązani z Koreą Północną cyberprzestępcy podszywając się pod rekruterów z branży programistycznej, wabią ofiary fałszywymi ofertami pracy. Aby uwiarygodnić się w oczach swoich ofiar, tworzą fałszywe profile rekruterów w mediach społecznościowych. Kolejnym krokiem jest przekazanie ofierze fałszywego projektu programistycznego do wykonania. Materiał zawiera złośliwe oprogramowanie wykradające informacje. Głównym celem jest kradzież portfeli kryptowalutowych oraz danych logowania przechowywanych w przeglądarkach i menedżerach haseł.

W ramach sfingowanego procesu rekrutacyjnego cyberprzestępcy proszą swoje ofiary o wykonanie testu programistycznego, na przykład o dodanie nowej funkcji do istniejącego projektu. Pliki potrzebne do zadania są zazwyczaj udostępniane w prywatnych repozytoriach na GitHubie lub podobnych platformach. Na nieszczęście niczego niepodejrzewającego kandydata, zawierają one złośliwe oprogramowanie. Wystarczy, że pobierze i uruchomi projekt, a jego komputer zostaje zainfekowany

Matěj Havránek

badacz ESET, który odkrył i przeanalizował kampanię DeceptiveDevelopment

Taktyka, techniki i procedury stosowane w kampanii DeceptiveDevelopment przypominają inne znane operacje powiązane z Koreą Północną, dlatego badacze ESET wiążą ją właśnie z tym krajem.

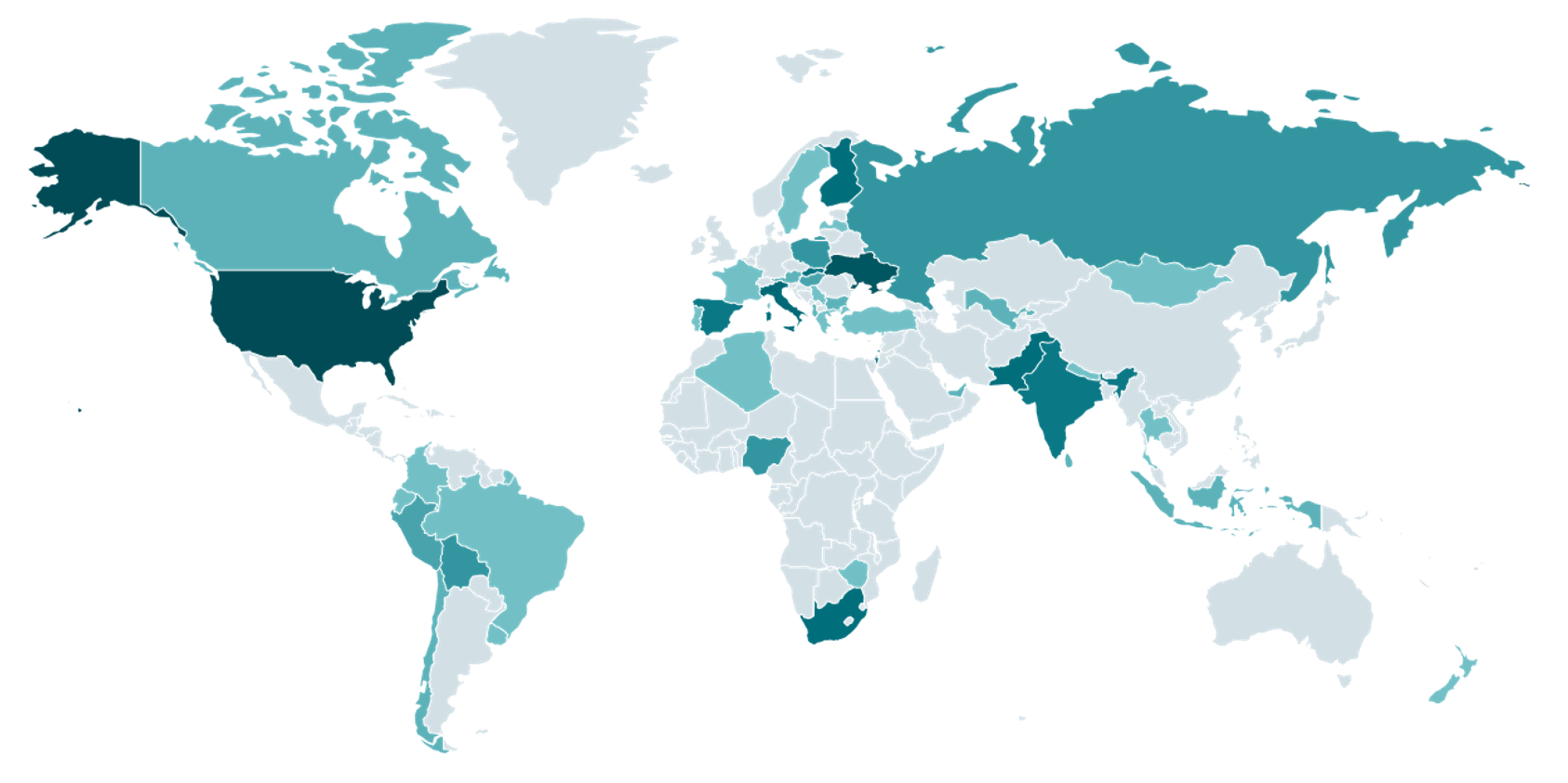

Cyberprzestępcy działają szeroko, atakują programistów korzystających zarówno z systemu Windows jak i Linux oraz macOS. Nie ograniczają się również do żadnego konkretnego regionu świata – atakują jak najwięcej osób, aby zwiększyć szanse na wyłudzenie środków i poufnych danych. Badacze ESET odnotowali przypadki ataków również w Polsce. Mimo, że ich głównym celem jest kradzież kryptowalut w celu uzyskania korzyści finansowych, nie można wykluczyć, że ich działania mają również wymiar cyberszpiegowski.

Kampania DeceptiveDevelopment wykorzystuje dwie rodziny złośliwego oprogramowania, działające w dwóch etapach. W pierwszym etapie wykorzystywany jest BeaverTail – malware pełniący rolę zarówno infostealera, jak i downloadera. Jego głównym zadaniem jest kradzież zapisanych danych logowania z baz przeglądarek oraz pobranie kolejnego komponentu ataku. Drugi etap to InvisibleFerret – zaawansowane narzędzie szpiegowskie (infostealer, RAT), które zawiera moduły spyware i backdoora. Jest ono zdolne do pobierania dodatkowego oprogramowania, w tym legalnego narzędzia do zdalnego zarządzania AnyDesk, które cyberprzestępcy mogą wykorzystać do przejęcia kontroli nad zainfekowanym systemem i dalszej inwigilacji.

Żeby wiarygodnie naśladować rekruterów, hakerzy kopiują profile prawdziwych osób lub tworzą zupełnie nowe tożsamości. Następnie kontaktują się bezpośrednio z potencjalnymi ofiarami na portalach dla freelancerów i osób szukających pracy albo publikują tam fałszywe oferty zatrudnienia. Niektóre z tych profili są tworzone od zera przez cyberprzestępców, ale część to prawdziwe konta, które zostały wcześniej przejęte i zmodyfikowane na potrzeby ataku.

Hakerzy działają na różnych platformach – zarówno ogólnych serwisach rekrutacyjnych, jak i tych specjalizujących się w projektach związanych z kryptowalutami i blockchainem. Do najczęściej wykorzystywanych należą LinkedIn, Upwork, Freelancer.com, We Work Remotely, Moonlight oraz Crypto Jobs List.

Ofiary otrzymują pliki potrzebne do wykonania fałszywego zadania rekrutacyjnego na dwa sposoby: bezpośrednio przez transfer plików na platformie lub za pośrednictwem linku do repozytorium, takiego jak GitHub, GitLab czy Bitbucket. Następnie są proszone o pobranie plików, dodanie nowych funkcji lub naprawienie błędów i zgłoszenie wyników rekruterowi.

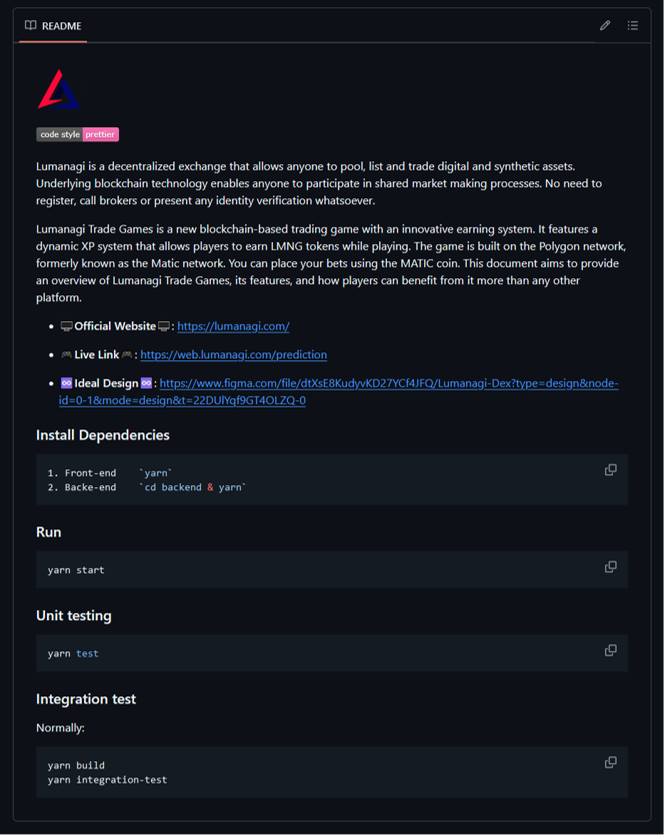

Rysunek 1 README projektu na GitHubie zawierającego trojana

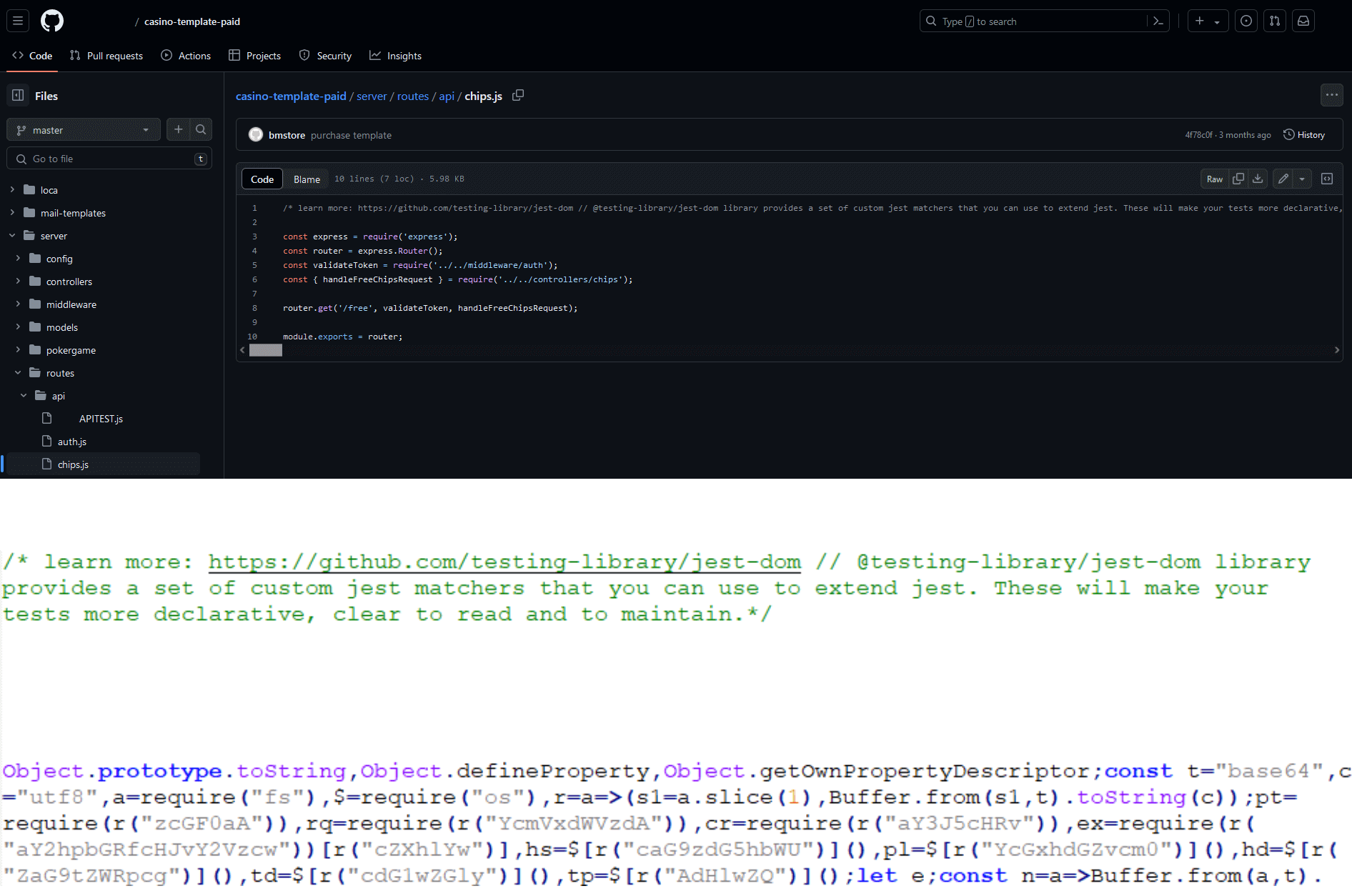

Kluczowy moment infekcji następuje, gdy ofiara – zgodnie z instrukcjami – buduje i uruchamia projekt w celu jego przetestowania. Wtedy złośliwe oprogramowanie przejmuje kontrolę nad jej komputerem. Atakujący stosują sprytną technikę ukrywania złośliwego kodu. Umieszczają go w pozornie nieszkodliwym komponencie projektu, najczęściej w kodzie backendowym, który nie jest bezpośrednio związany z zadaniem otrzymanym przez programistę. Aby dodatkowo utrudnić wykrycie, dopisują go jako pojedynczą linię na końcu długiego komentarza. Dzięki temu fragment kodu przesuwa się poza widoczny obszar edytora i może pozostać niezauważony.

Rysunek 2 Złośliwy kod dodany na końcu długiego komentarza, co powoduje jego przesunięcie poza widoczny obszar edytora kodu na GitHubie (góra) oraz widok pierwszej linii kodu w edytorze z włączonym zawijaniem wierszy (dół).

DeceptiveDevelopment to kolejny sposób, w jaki hakerzy powiązani z Koreą Północną próbują wyłudzać pieniądze. Widać tu wyraźny trend – zamiast tradycyjnych oszustw finansowych coraz częściej skupiają się na kradzieży kryptowalut

Matěj Havránek

badacz ESET

Cyberprzestępcy stale monitorują branżę IT i dynamicznie adaptują swoje techniki ataku do zmieniającego się ekosystemu technologicznego. W tej konkretnej kampanii ich celem są programiści, jednak równie dobrze mogą skierować swoje działania na inne grupy zawodowe mające dostęp do wrażliwych danych, kodu źródłowego czy infrastruktury IT. Aby minimalizować ryzyko, programiści powinni rygorystycznie analizować otrzymywany kod przed jego uruchomieniem, stosować izolowane środowiska testowe, takie jak maszyny wirtualne czy kontenery, oraz monitorować aktywność sieciową i systemową pod kątem podejrzanych operacji. Należy pamiętać, że zagrożenie nie ogranicza się wyłącznie do tej grupy – dziś atakowani są deweloperzy, ale w przyszłości na celowniku mogą znaleźć się administratorzy systemów, specjaliści DevOps czy analitycy danych

Kamil Sadkowski

analityk laboratorium antywirusowego ESET

Aby zapoznać się z bardziej szczegółową analizą techniczną kampanii DeceptiveDevelopment, przeczytaj najnowszy wpis na blogu ESET Research.

Źródła:

Barometr ManpowerGroup Perspektyw Zatrudnienia, Q1 2025

Bartosz Różalski

senior product manager ESET

Masz pytania?

Skontaktuj się ze mną:

rozalski.b@dagma.pl

32 259 11 37

Podobne wpisy:

Polecane wydarzenia: